SWIFT CSP 2026 : Guide Complet des Nouvelles Exigences de Cybersécurité pour les Institutions Financières

SWIFT CSP 2026 introduit des changements majeurs dans les exigences de cybersécurité pour les institutions financières connectées au réseau SWIFT. Cette nouvelle version du Customer Security Controls Framework (CSCF) renforce significativement les contrôles obligatoires avec notamment le passage du contrôle 2.4 Back Office Data Flow Security en statut mandatory et l'intégration obligatoire des Customer Client Connectors dans 14 contrôles de sécurité fondamentaux.

Les institutions financières font face à un paysage de menaces en constante évolution, où les cyberattaques sophistiquées ciblent spécifiquement les infrastructures de paiement critiques. Dans ce contexte, SWIFT adapte continuellement son framework de sécurité pour répondre aux défis émergents tout en maintenant l'interopérabilité du réseau mondial des paiements.

Cette analyse détaillée examine les implications opérationnelles et techniques de SWIFT CSP 2026, fournissant aux CISO, architectes sécurité et responsables conformité les clés pour anticiper et réussir leur mise en conformité. Nous décryptons les nouvelles exigences, analysons leur impact sur les architectures existantes et proposons des stratégies d'implémentation pragmatiques pour transformer ces contraintes réglementaires en avantages concurrentiels durables.

Le paysage des menaces et défis SWIFT CSP 2026

Statistiques d'incidents cybersécurité secteur financier

Le secteur financier reste la cible privilégiée des cybercriminels avec 65% d'augmentation des tentatives d'intrusion ciblant les infrastructures de paiement en 2024. Les institutions connectées au réseau SWIFT font face à des menaces sophistiquées exploitant les vulnérabilités dans les flux de données back-office et les connexions client mal sécurisées.

Selon les dernières analyses de l'industrie, 78% des institutions financières ont détecté au moins une tentative de compromission de leur environnement SWIFT au cours des 24 derniers mois. Ces statistiques alarmantes justifient pleinement le renforcement des exigences SWIFT CSP 2026, particulièrement concernant la sécurisation des flux de données sensibles.

Les coûts moyens d'un incident de sécurité dans le secteur bancaire atteignent désormais 5,9 millions de dollars, avec un temps moyen de détection de 233 jours. Cette réalité économique pousse les régulateurs et SWIFT à intensifier les mesures préventives à travers des contrôles plus stricts et des architectures sécurisées par conception.

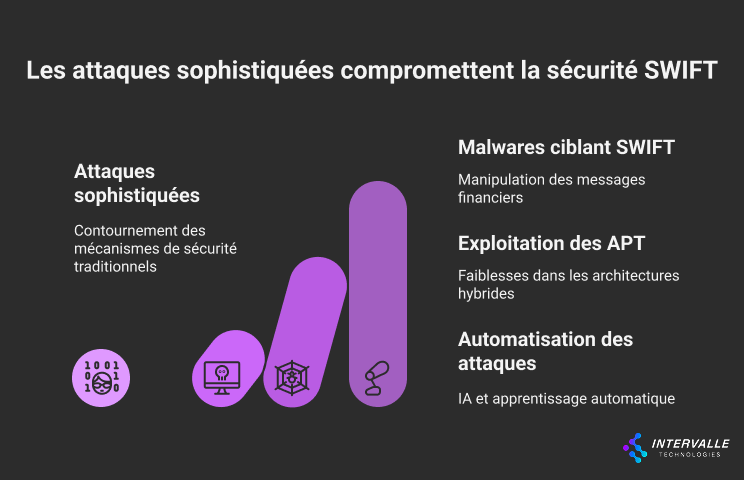

Évolution des menaces ciblant l'écosystème SWIFT CSP 2026

Les attaquants développent des techniques de plus en plus sophistiquées pour contourner les mécanismes de sécurité traditionnels. L'émergence de malwares spécifiquement conçus pour cibler les environnements SWIFT et manipuler les messages financiers représente une préoccupation majeure pour les institutions mondiales.

Les menaces persistantes avancées (APT) exploitent systématiquement les faiblesses dans les architectures hybrides cloud-on-premise, particulièrement au niveau des points de connexion entre les zones sécurisées et les systèmes back-office. Cette réalité explique l'attention particulière portée par SWIFT CSP 2026 aux serveurs de pontage et aux flux de données inter-zones.

L'intelligence artificielle et l'apprentissage automatique sont désormais utilisés par les cybercriminels pour automatiser la reconnaissance des vulnérabilités et optimiser leurs attaques. Face à cette escalade technologique, les frameworks de sécurité doivent évoluer rapidement pour maintenir leur efficacité défensive.

Impact des nouvelles réglementations CSCF v2026

SWIFT CSP 2026 répond directement à l'évolution du paysage des menaces en renforçant les exigences sur les points de vulnérabilité identifiés. Le passage obligatoire du contrôle 2.4 transforme fondamentalement l'approche de la sécurité des flux de données, imposant une protection bout-en-bout plutôt qu'une sécurisation périmétrique traditionnelle.

L'extension du scope aux Customer Client Connectors reconnaît la réalité des architectures modernes où les connexions indirectes via des fournisseurs de services créent des surfaces d'attaque étendues. Cette évolution impacte particulièrement les institutions ayant adopté des modèles de service externalisés ou des architectures cloud hybrides.

Les institutions doivent désormais repenser leurs stratégies de sécurité pour intégrer ces nouvelles exigences tout en maintenant l'efficacité opérationnelle. L'enjeu dépasse la simple conformité : il s'agit de construire une résilience cyber durable face à des menaces en constante évolution.

Causes profondes et facteurs techniques SWIFT CSP 2026

Analyse technique du contrôle 2.4 Back Office Data Flow Security

Le contrôle 2.4 Back Office Data Flow Security devient obligatoire dans SWIFT CSP 2026 suite à l'identification de vulnérabilités critiques dans les flux de données entre zones sécurisées et systèmes back-office. L'approche par phases définie dans l'annexe H impose une protection minimale des serveurs de pontage, véritables gardiens des flux entre zones utilisateur sécurisées et premiers hops back-office.

La protection obligatoire concerne trois périmètres essentiels : les serveurs de pontage eux-mêmes, les flux inter-serveurs de pontage, et les nouveaux flux directs entre zone sécurisée utilisateur et premier hop back-office. Cette architecture en profondeur vise à éliminer les points de vulnérabilité identifiés dans les échanges de données non protégés bout-en-bout.

L'implémentation technique requiert le déploiement de mécanismes de chiffrement robustes, de systèmes d'authentification mutuelle et de contrôles d'intégrité sur l'ensemble de la chaîne de traitement des données. Les institutions doivent également mettre en place une surveillance continue des flux pour détecter rapidement toute anomalie ou tentative d'intrusion.

La dimension temporelle du déploiement est critique : si les nouveaux flux directs et les serveurs de pontage deviennent immédiatement obligatoires, les flux legacy disposent d'un délai jusqu'en 2028. Cette approche progressive permet aux institutions de planifier leur migration tout en maintenant la continuité opérationnelle.

Implications des Customer Client Connectors obligatoires SWIFT CSP 2026

L'évolution des Customer Client Connectors vers un statut obligatoire dans SWIFT CSP 2026 reflète la réalité des architectures modernes où les connexions indirectes via des fournisseurs de services partagés créent des surfaces d'exposition étendues. Désormais, tous les endpoints connectant indirectement à SWIFT sont considérés comme des 'customer connectors', indépendamment de leur nature technique.

Cette extension de scope impacte 14 contrôles fondamentaux de cybersécurité (1.2, 1.3, 1.4, 2.2, 2.3, 2.6, 2.7, 3.1, 4.1, 4.2, 5.1, 5.4, 6.1, 6.4), transformant des composants précédemment advisory en éléments mandatory. Les institutions utilisant des middlewares, clients de transfert de fichiers ou APIs externes doivent réviser leur architecture d'attestation pour passer d'un type B vers A4.

L'implémentation technique nécessite une cartographie exhaustive de tous les points de connexion indirects, incluant les services cloud, les APIs tierces et les solutions de connectivité partagées. Chaque connector doit désormais respecter les mêmes standards de sécurité que les composants core SWIFT, impliquant durcissement système, authentification multi-facteurs et surveillance continue.

Cette évolution reconnaît que la sécurité d'un écosystème SWIFT dépend de la robustesse de son maillon le plus faible. En étendant les exigences aux connectors indirects, SWIFT CSP 2026 ferme des vecteurs d'attaque potentiels tout en responsabilisant les institutions sur l'ensemble de leur chaîne de connexion.

Migration technologique Alliance Connect

SWIFT planifie une transformation majeure de son portfolio Alliance Connect vers une technologie Software-Defined Wide Area Network (SD-WAN) entre 2026 et 2028. Cette migration remplace progressivement les boîtiers VPN actuels (SRX) et instances virtuelles (vSRX) par un nouveau modèle SSR VPN plus flexible et sécurisé.

L'architecture cible introduit trois options de déploiement : VPN hardware on-premises traditionnel, VPN virtuel dans un environnement cloud certifié SCPP, et la nouvelle option Alliance Connect Virtual on Premises fonctionnant sur machine virtuelle dédiée. Cette diversification répond aux besoins d'architecture hybride des institutions modernes.

L'implémentation technique de cette migration requiert une planification minutieuse pour maintenir la continuité de service tout en migrant vers les nouvelles technologies. Les institutions doivent évaluer leur infrastructure actuelle, planifier les phases de migration et former leurs équipes aux nouvelles technologies SD-WAN.

Cette évolution technologique s'accompagne d'une mise à jour des contrôles de sécurité applicables, particulièrement concernant la virtualisation, la gestion des accès privilégiés et la surveillance des flux réseau. Les nouvelles options VPN virtuelles doivent respecter les mêmes standards de sécurité que leurs équivalents physiques, avec des contrôles adaptés aux environnements virtualisés.

Solutions et cadres d'action concrets SWIFT CSP 2026

Stratégies de mise en conformité contrôle 2.4

La mise en conformité avec le contrôle 2.4 Back Office Data Flow Security obligatoire nécessite une approche structurée en trois phases distinctes. La première phase consiste à identifier et cartographier exhaustivement tous les flux de données entre zones sécurisées et systèmes back-office, incluant les serveurs de pontage existants et les connexions directes nouvelles.

L'implémentation technique commence par le renforcement des serveurs de pontage avec des mécanismes de chiffrement de bout en bout utilisant des algorithmes conformes aux recommandations de l'article Knowledge Base 5021566. Les institutions doivent déployer des certificats X.509 robustes, implémenter l'authentification mutuelle et établir des canaux sécurisés pour tous les échanges de données sensibles.

La surveillance continue des flux constitue le troisième pilier de la conformité. Les institutions doivent déployer des solutions de monitoring en temps réel capables de détecter les anomalies de trafic, les tentatives d'intrusion et les violations d'intégrité. L'intégration avec les systèmes SIEM existants permet une corrélation efficace des événements de sécurité.

La validation de conformité s'appuie sur des tests réguliers de pénétration ciblant spécifiquement les flux back-office, des audits de configuration des serveurs de pontage et une vérification continue de l'efficacité des contrôles cryptographiques. Les institutions doivent documenter leur approche de sécurisation et maintenir une traçabilité complète des flux protégés.

Adaptation architecturale pour client connectors

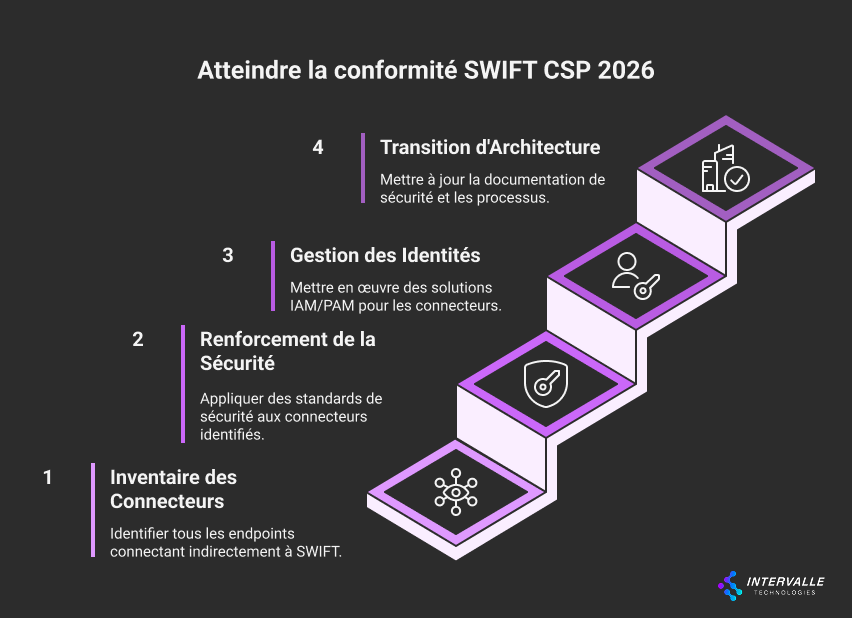

L'intégration obligatoire des Customer Client Connectors dans 14 contrôles de sécurité requiert une révision architecturale complète pour de nombreuses institutions. La première étape consiste à inventorier tous les endpoints connectant indirectement à SWIFT, incluant les APIs tierces, middlewares et solutions de connectivité partagées.

Chaque connector identifié doit être durci selon les standards applicables aux composants core SWIFT. Cela implique l'application de politiques de sécurité système (contrôle 2.3), l'implémentation d'authentification multi-facteurs (contrôle 4.2) et le déploiement de solutions de protection anti-malware (contrôle 6.1). Les institutions doivent également renforcer la sécurité physique des environnements hébergeant ces connectors.

La gestion des identités et accès devient critique avec l'extension du scope aux client connectors. Les institutions doivent implémenter des solutions IAM/PAM couvrant l'ensemble de leurs connectors, avec des politiques de moindre privilège, rotation automatique des credentials et surveillance des accès privilégiés. L'authentification multi-facteurs devient obligatoire pour tous les accès administratifs.

La transition d'architecture type B vers A4 nécessite une mise à jour de la documentation de sécurité, des procédures d'audit interne et des processus d'attestation. Les institutions doivent former leurs équipes aux nouvelles exigences et adapter leurs outils de gouvernance pour couvrir efficacement le périmètre étendu.

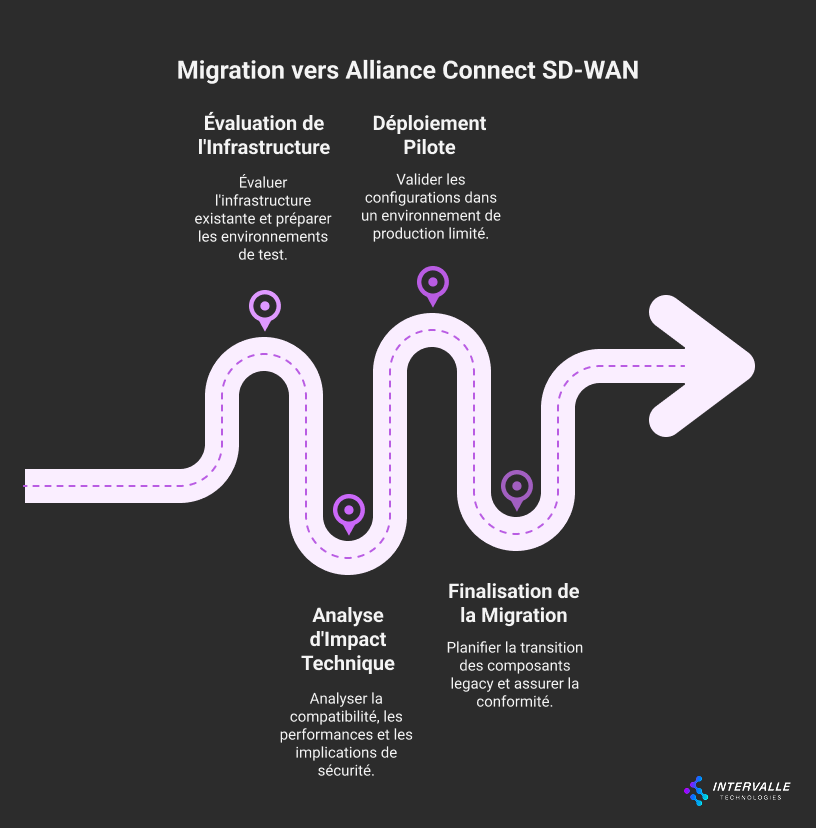

Roadmap de migration technologique

La migration vers les nouvelles technologies Alliance Connect SD-WAN nécessite une planification stratégique étalée sur trois ans pour minimiser les risques opérationnels. La première phase (2026) se concentre sur l'évaluation de l'infrastructure existante et la préparation des environnements de test pour les nouvelles solutions SSR VPN.

L'analyse d'impact technique doit couvrir la compatibilité avec les applications existantes, les performances réseau attendues et les implications de sécurité des nouvelles architectures virtualisées. Les institutions doivent également évaluer leurs besoins en termes de redondance, de bande passante et de latence pour dimensionner correctement leur nouvel environnement SD-WAN.

La phase de déploiement pilote (2027) permet de valider les configurations dans un environnement de production limité avant le déploiement généralisé. Cette approche graduelle permet d'identifier et résoudre les problèmes d'intégration tout en maintenant la continuité de service. Les tests de performance et de sécurité sont essentiels pour valider l'efficacité de la nouvelle architecture.

La finalisation de la migration (2028) coïncide avec l'obsolescence programmée des anciennes solutions SRX/vSRX. Les institutions doivent planifier la transition de leurs derniers composants legacy tout en maintenant la conformité aux exigences de sécurité. La formation des équipes techniques et la mise à jour des procédures opérationnelles accompagnent cette dernière phase de migration.

Mise en œuvre dans le monde réel SWIFT CSP 2026

Étapes critiques de déploiement

La mise en œuvre réussie de SWIFT CSP 2026 repose sur une approche méthodologique structurée en sept étapes critiques. L'audit de conformité initial constitue le point de départ indispensable, permettant d'identifier les écarts par rapport aux nouvelles exigences et de prioriser les actions correctives en fonction de leur criticité et de leur impact opérationnel.

La phase de conception architecturale transforme les exigences réglementaires en spécifications techniques concrètes. Cette étape critique implique la modélisation des nouveaux flux de données sécurisés, la définition des architectures de serveurs de pontage renforcés et l'intégration des Customer Client Connectors dans le périmètre de sécurité existant.

L'implémentation technique s'appuie sur un déploiement progressif par zones fonctionnelles pour minimiser les risques opérationnels. Les institutions privilégient généralement le renforcement des serveurs de pontage en priorité, suivi de la sécurisation des flux critiques et enfin de l'intégration des client connectors selon leur criticité métier.

La validation et les tests de conformité constituent l'étape la plus critique du processus. Les institutions doivent valider non seulement la conformité technique aux contrôles SWIFT CSP 2026, mais également l'efficacité opérationnelle des nouveaux mécanismes de sécurité sous conditions de charge normale et de stress.

Étapes de mise en œuvre pratique

La réussite opérationnelle de la migration vers les exigences Customer Security Programme 2026 nécessite une coordination étroite entre les équipes techniques, sécurité et métiers. La gouvernance de projet doit intégrer des jalons de validation technique et métier pour s'assurer que les nouvelles implémentations n'impactent pas la continuité de service.

La formation des équipes constitue un facteur critique de succès souvent sous-estimé. Les nouvelles technologies SD-WAN, les architectures de chiffrement bout-en-bout et les processus de monitoring renforcés requièrent une montée en compétences significative des équipes opérationnelles et de sécurité.

L'établissement de métriques de performance et de sécurité permet de mesurer objectivement la progression vers la conformité et l'efficacité des nouvelles implémentations. Ces indicateurs doivent couvrir tant les aspects techniques (latence, disponibilité, détection d'incidents) que les aspects conformité (couverture des contrôles, traçabilité).

Le support d'experts spécialisés dans les transformations SWIFT CSP s'avère particulièrement précieux pour naviguer les complexités techniques et réglementaires. L'expertise éprouvée d'Intervalle Technologies accompagne les institutions dans cette démarche complexe grâce à une connaissance approfondie des enjeux sectoriels.

Perspectives futures et recommandations stratégiques

L'évolution du paysage cybersécurité bancaire vers 2028 sera marquée par une accélération de l'intelligence artificielle dans les menaces comme dans les défenses. Les institutions financières devront intégrer des capacités de détection et de réponse automatisées pour faire face à la sophistication croissante des attaques ciblant les infrastructures de paiement critiques.

La convergence entre cybersécurité et intelligence artificielle transformera fondamentalement l'approche de la sécurité SWIFT. Les systèmes de monitoring des flux back-office intégreront des algorithmes d'apprentissage automatique pour identifier les anomalies comportementales subtiles et détecter les tentatives d'intrusion avant qu'elles n'impactent les systèmes critiques.

L'harmonisation réglementaire internationale s'intensifiera avec une convergence progressive entre les standards SWIFT CSP et les frameworks de cybersécurité nationaux. Les institutions multinationales devront développer des architectures de sécurité compatibles avec cette multiplicité d'exigences tout en maintenant l'efficacité opérationnelle.

Pour les CISO et architectes sécurité, la stratégie gagnante consistera à anticiper ces évolutions en construisant des architectures modulaires et évolutives. L'investissement dans des plateformes de sécurité unifiées, capables d'intégrer les futures innovations technologiques, permettra de maintenir un avantage concurrentiel durable.

Les recommandations stratégiques pour les institutions financières incluent l'adoption d'une approche "security by design" pour tous les nouveaux projets, l'investissement dans des solutions de monitoring et d'analyse comportementale avancées, et le développement de compétences internes en sécurité des architectures hybrides cloud-on-premise.

La collaboration avec des partenaires technologiques spécialisés dans l'écosystème SWIFT devient critique pour naviguer cette complexité croissante. Les institutions doivent privilégier des partenaires combinant expertise technique approfondie et compréhension des enjeux métiers spécifiques au secteur bancaire.

Conclusion

SWIFT CSP 2026 représente une évolution majeure des exigences de cybersécurité pour les institutions financières, avec des implications techniques et opérationnelles significatives. Le passage obligatoire du contrôle 2.4 Back Office Data Flow Security et l'intégration des Customer Client Connectors dans 14 contrôles fondamentaux transforment l'approche de la sécurité des infrastructures de paiement.

Les institutions financières disposent d'une fenêtre d'opportunité limitée pour planifier et implémenter ces changements complexes. La réussite dépendra de leur capacité à adopter une approche structurée, à investir dans les bonnes technologies et à s'entourer d'expertise spécialisée pour naviguer les défis techniques et réglementaires.

L'enjeu dépasse la seule conformité réglementaire : il s'agit de construire une résilience cyber durable face à un paysage de menaces en constante évolution. Les institutions qui sauront transformer ces contraintes en avantages concurrentiels renforceront leur position sur le marché tout en protégeant efficacement leurs actifs critiques.

Pour réussir votre transformation SWIFT CSP 2026, l'accompagnement par des experts reconnus s'avère déterminant. Contactez dès aujourd'hui les équipes d'Intervalle Technologies pour un audit SWIFT CSP afin de bénéficier d'une expertise éprouvée et d'une approche pragmatique adaptée à vos enjeux spécifiques.