Introduction à l'Incident Response

Définition et enjeux de l'incident response

L'incident response représente l'ensemble des processus structurés permettant d'identifier, contenir et résoudre les cyberattaques. Cette discipline constitue aujourd'hui un pilier fondamental de la cybersécurité organisationnelle. En effet, l'incident response vise à minimiser l'impact des violations de sécurité tout en restaurant rapidement les opérations normales.

Dans le contexte actuel des menaces cybernétiques, l'incident response devient indispensable pour toute organisation. Les statistiques montrent que 68% des entreprises subissent au moins une cyberattaque par an. Par conséquent, disposer d'une capacité d'incident response mature constitue un avantage concurrentiel majeur.

L'importance cruciale de la gestion d'incidents

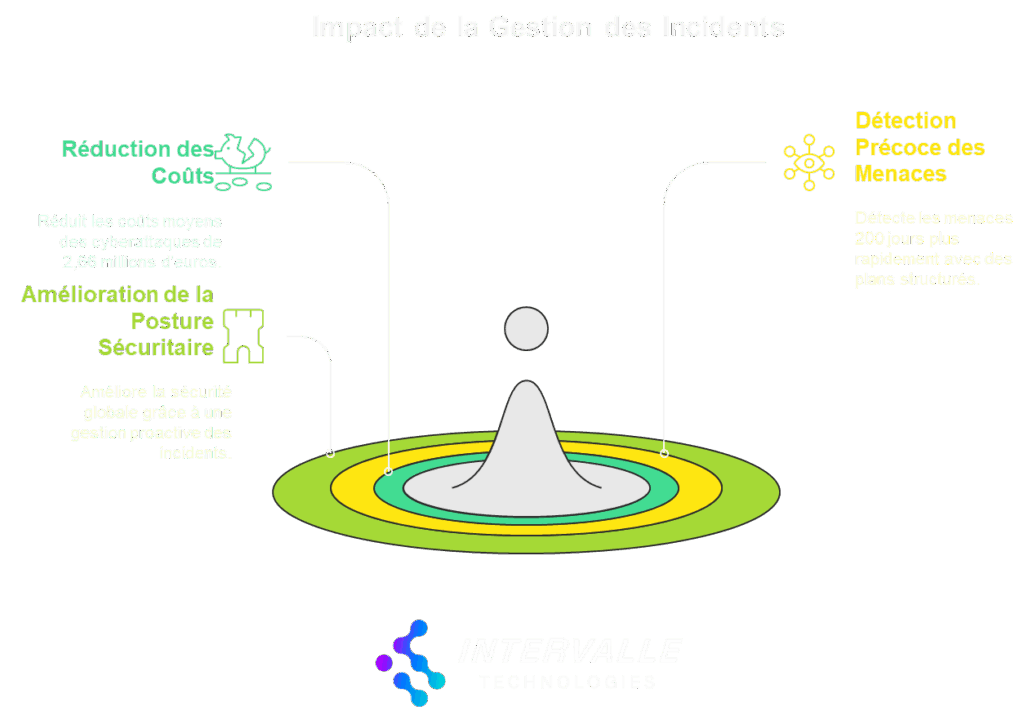

La gestion d'incidents dépasse largement le simple aspect technique de la cybersécurité. Elle englobe des dimensions organisationnelles, légales et réputationnelles cruciales. Notamment, une réponse efficace aux violations peut réduire les coûts moyens d'une cyberattaque de 2,66 millions d'euros.

D'autre part, la gestion proactive des incidents améliore significativement la posture sécuritaire globale. Les organisations dotées de plans de réponse structurés détectent les menaces 200 jours plus rapidement. Ainsi, l'investissement dans la gestion d'incidents génère un retour sur investissement mesurable.

Évolution des menaces cyber modernes

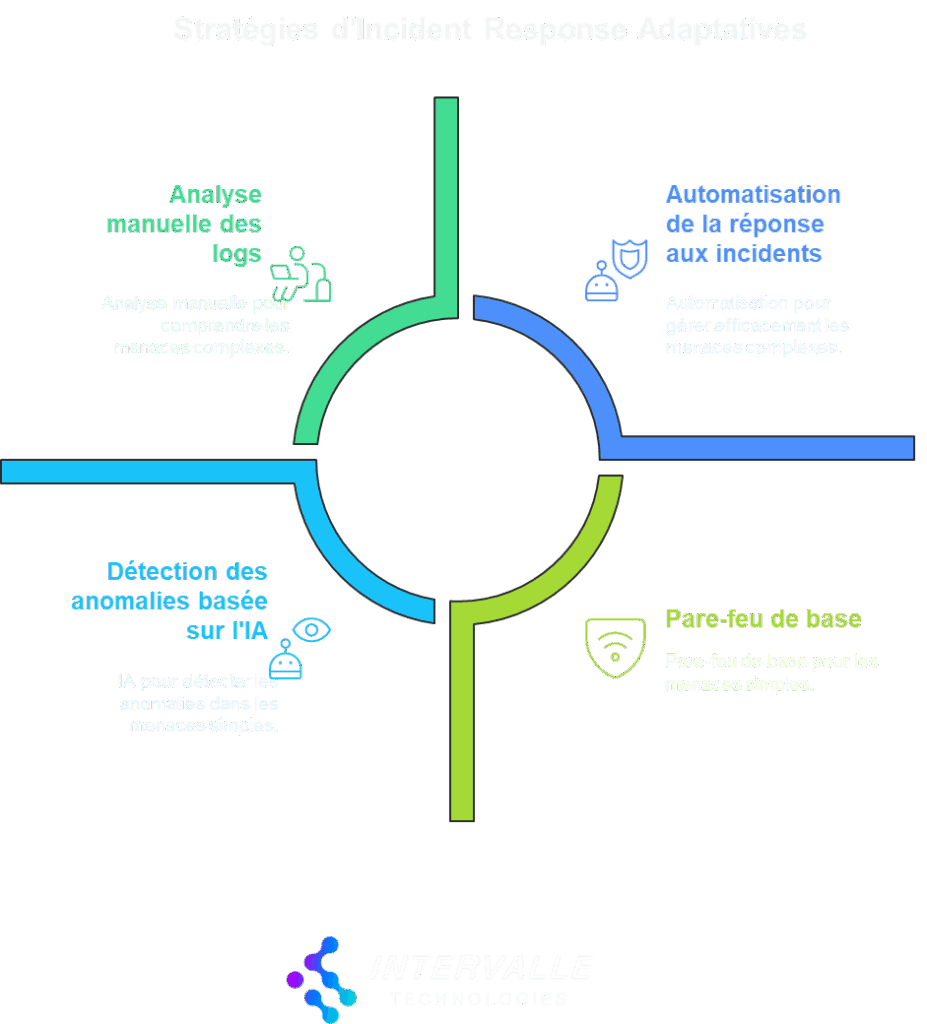

Les cybermenaces évoluent constamment, nécessitant une adaptation permanente des stratégies de riposte. Les attaques par ransomware ont augmenté de 41% cette année, transformant le paysage sécuritaire. En outre, l'émergence de l'intelligence artificielle malveillante complexifie davantage les défis de sécurité.

Face à cette évolution, les approches traditionnelles de traitement des incidents montrent leurs limites. Les nouveaux vecteurs d'attaque requièrent des méthodes de riposte innovantes et adaptatives. Finalement, seule une approche holistique de la gestion des incidents garantit une protection efficace.

Fondements de l'Incident Response

Principes fondamentaux de l'incident response

Les principes fondamentaux de l'incident response reposent sur quatre piliers essentiels : rapidité, précision, coordination et apprentissage. Premièrement, la rapidité d'intervention détermine largement l'ampleur des dommages subis. Deuxièmement, la précision des actions évite l'aggravation involontaire de la situation.

La coordination entre les différents acteurs constitue le troisième pilier de l'incident response efficace. Cette coordination implique une communication claire et des rôles définis préalablement. Enfin, l'apprentissage continu permet d'améliorer constamment les capacités de réponse organisationnelles.

| Principe | Description | Impact |

|---|---|---|

| Rapidité | Réaction immédiate aux alertes | Réduction des dommages de 60% |

| Précision | Actions ciblées et mesurées | Évite l'escalade non contrôlée |

| Coordination | Synchronisation des équipes | Améliore l'efficacité de 45% |

| Apprentissage | Amélioration continue | Renforce la résilience long terme |

Objectifs stratégiques de la réponse aux incidents

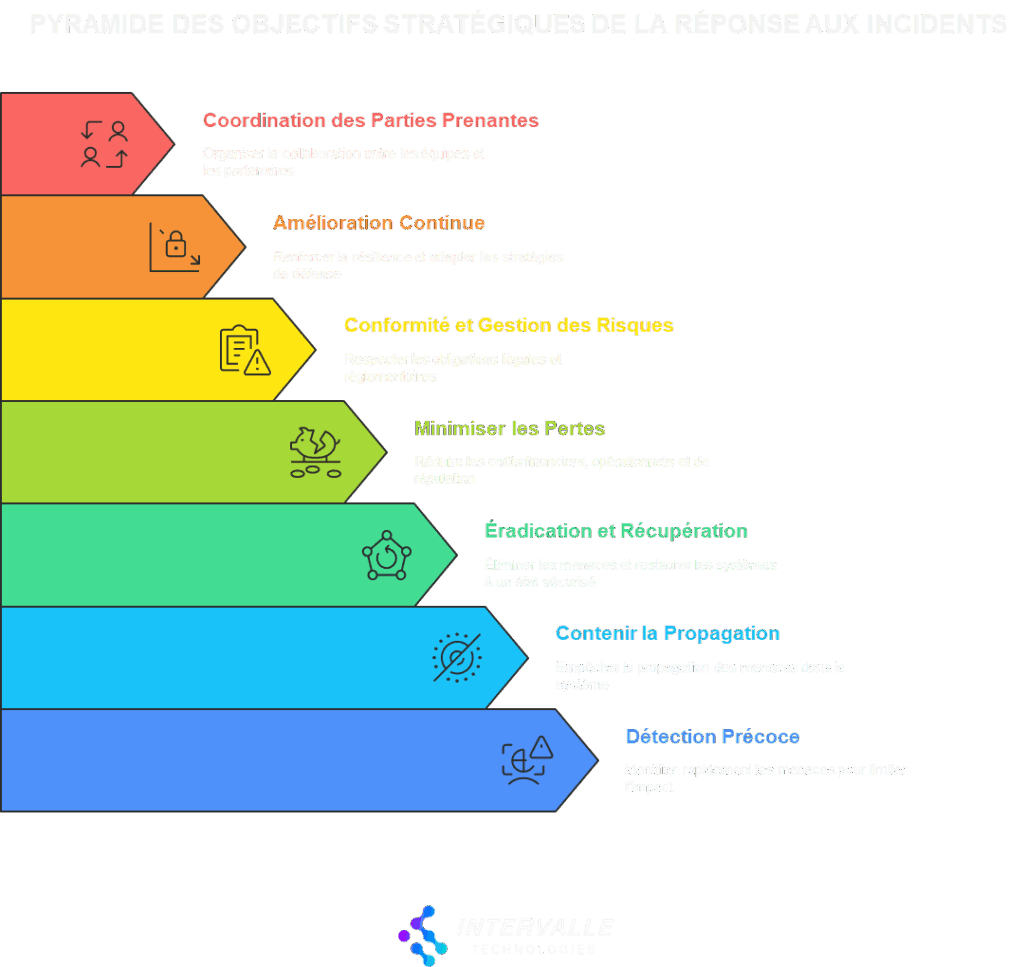

Les objectifs stratégiques de la réponse aux incidents s'articulent autour de la protection des actifs critiques. D'abord, préserver la continuité des activités métier constitue la priorité absolue. Ensuite, minimiser l'exposition des données sensibles protège la réputation organisationnelle.

Par ailleurs, la récupération rapide des systèmes impactés limite les pertes financières directes. La documentation complète des incidents facilite les améliorations futures et la conformité réglementaire. Ultimement, ces objectifs convergent vers le renforcement de la résilience cyber organisationnelle.

Détecter rapidement les incidents pour limiter leur impact

L’un des objectifs premiers de la réponse aux incidents est la détection précoce des cybermenaces. Identifier rapidement une attaque ou une faille permet d’agir avant que la situation ne dégénère en crise majeure. Cette détection rapide réduit le temps d’exposition aux risques, diminue les pertes potentielles et évite les interruptions prolongées des services essentiels.

Contenir et limiter la propagation des incidents

Une fois l’incident détecté, la réponse vise à contenir la menace pour empêcher sa propagation dans le système d’information. Cette phase stratégique est cruciale pour réduire les dommages, protéger les actifs critiques et préserver l’intégrité des données. Elle permet également de maintenir l’activité opérationnelle dans la mesure du possible, tout en isolant les zones affectées.

Éradiquer la menace et restaurer les systèmes affectés

L’objectif suivant est d’éliminer définitivement la source de l’incident, qu’il s’agisse d’un malware, d’une porte dérobée ou d’une vulnérabilité exploitée. Cela inclut l’application de correctifs, la suppression des accès non autorisés et la restauration des systèmes à un état sécurisé. Cette étape est indispensable pour garantir un retour à la normale sans risque de récidive.

Minimiser les pertes financières, opérationnelles et réputationnelles

La réponse aux incidents vise à réduire les coûts directs et indirects liés aux cyberattaques. Cela comprend la limitation des pertes financières, la réduction des interruptions de service, ainsi que la protection de la réputation de l’entreprise. Une réponse efficace contribue à préserver la confiance des clients et des partenaires, éléments clés de la pérennité de l’organisation.

Assurer la conformité réglementaire et la gestion des risques

Un objectif stratégique majeur est de respecter les obligations légales et réglementaires en matière de sécurité et de protection des données. La réponse aux incidents doit intégrer des processus conformes aux normes en vigueur, facilitant notamment la notification des autorités compétentes et la gestion des preuves en cas d’enquête.

Améliorer continuellement la posture de sécurité

La réponse aux incidents ne s’arrête pas à la résolution. Elle inclut une phase d’analyse post-incident pour comprendre les causes profondes, évaluer l’efficacité des mesures prises et identifier les axes d’amélioration. Cette démarche proactive permet de renforcer la résilience face aux attaques futures et d’adapter les stratégies de défense.

Coordonner efficacement les parties prenantes internes et externes

Un objectif clé est d’organiser la collaboration entre les équipes techniques, la direction, les ressources humaines, les services juridiques, ainsi que les partenaires externes (MSSP, autorités, experts). Une communication claire et une coordination rigoureuse optimisent la gestion de crise et accélèrent la prise de décision.

Méthodologies éprouvées en cybersécurité

Les méthodologies éprouvées en cybersécurité fournissent des cadres structurés pour la gestion des crises. La méthodologie Kill Chain analyse les étapes d'attaque pour identifier les points d'intervention. Cette approche permet d'anticiper les actions adverses et de préparer des contre-mesures appropriées.

De plus, l'approche DFIR (Digital Forensics and Incident Response) combine investigation légale et réponse opérationnelle. Cette synergie optimise à la fois la préservation des preuves et l'efficacité opérationnelle. En résumé, ces méthodologies augmentent significativement les chances de succès des interventions.

Architecture d'un Programme d'Incident Response

Composants essentiels de l'incident response

L'architecture d'un programme d'incident response comprend six composants interdépendants et complémentaires. La préparation constitue le socle fondamental, incluant politiques, procédures et formations régulières. Ensuite, la détection repose sur des technologies de surveillance continue et d'analyse comportementale.

Le containment représente la phase critique d'isolation des systèmes compromis pour limiter la propagation. L'éradication vise l'élimination complète des éléments malveillants identifiés dans l'environnement. Puis, la récupération permet la restauration sécurisée des services et données affectés. Finalement, l'analyse post-incident nourrit l'amélioration continue du programme.

• Préparation : Planification, formation, mise en place des outils • Détection : Surveillance, alertes, analyse des anomalies

• Containment : Isolement, limitation de l'impact • Éradication : Suppression des menaces, correction des vulnérabilités • Récupération : Restauration contrôlée des services • Post-incident : Analyse, documentation, amélioration

Infrastructure technologique requise

L'infrastructure technologique d'incident response nécessite des composants spécialisés et intégrés harmonieusement. Les solutions SIEM centralisent la collecte et l'analyse des événements de sécurité multi-sources. Ces plateformes corrèlent automatiquement les indicateurs suspects pour générer des alertes qualifiées.

Les outils EDR (Endpoint Detection and Response) fournissent une visibilité granulaire sur les endpoints. Cette visibilité permet de détecter les activités malveillantes sophistiquées échappant aux solutions traditionnelles. Parallèlement, les sandboxes d'analyse comportementale isolent et examinent les échantillons suspects en toute sécurité.

Intégration avec les services MSSP

L'intégration avec les services MSSP amplifie significativement les capacités d'incident response organisationnelles. Les fournisseurs MSSP apportent une expertise spécialisée et des ressources dédiées 24/7. Cette collaboration permet de maintenir une surveillance continue sans impacter les ressources internes.

De surcroît, les MSSP offrent l'accès à des technologies avancées autrement inaccessibles. Leur expérience transversale enrichit l'analyse des incidents par des perspectives multi-sectorielles. En définitive, cette synergie optimise le rapport coût-efficacité des programmes de réponse aux incidents.

Équipes et Rôles dans l'Incident Response

Structure organisationnelle d'une équipe incident response

La structure organisationnelle d'une équipe incident response suit une hiérarchie claire et des responsabilités définies. Le responsable d'incident response coordonne l'ensemble des activités et prend les décisions stratégiques. Cette position requiert une vision globale des enjeux techniques, métier et réglementaires.

Les analystes SOC constituent le premier niveau de détection et de qualification des alertes. Ils assurent la surveillance continue et effectuent le tri initial des événements de sécurité. Ensuite, les spécialistes techniques interviennent pour l'analyse approfondie et la résolution des incidents complexes.

| Rôle | Responsabilités Principales | Niveau d'Expertise |

|---|---|---|

| Responsable IR | Coordination, décisions stratégiques | Senior |

| Analyste SOC L1 | Surveillance, tri des alertes | Junior |

| Analyste SOC L2 | Analyse intermédiaire, escalade | Intermédiaire |

| Spécialiste Forensic | Investigation approfondie, preuves | Expert |

| Expert Malware | Reverse engineering, analyse | Expert |

Profils et compétences clés

Les profils et compétences clés d'une équipe de gestion des incidents couvrent plusieurs domaines techniques. Les compétences en forensic numérique permettent l'investigation post-incident et la préservation des preuves. Cette expertise s'avère cruciale pour comprendre les méthodes d'attaque et identifier les compromissions.

Par ailleurs, la maîtrise des technologies de sécurité (SIEM, EDR, firewalls) facilite l'analyse rapide. Les compétences en reverse engineering déchiffrent les malwares sophistiqués et leurs comportements. Enfin, les aptitudes communicationnelles assurent la coordination efficace entre les équipes internes et externes.

Coordination avec les équipes SOC managées

La coordination avec les équipes SOC managées optimise l'efficacité globale de la riposte sécuritaire. Cette collaboration établit des procédures d'escalade claires et des canaux de communication privilégiés. Les équipes SOC externes apportent une surveillance continue et des premiers niveaux d'analyse.

L'intégration des processus garantit une transition fluide entre détection externe et traitement interne. Cette synergie évite les ruptures de continuité susceptibles de compromettre l'efficacité des interventions. Ultimement, cette coordination multiplie les capacités de réponse sans alourdir les structures internes.

Processus Opérationnels d'Incident Response

Phase de préparation incident response

La phase de préparation incident response établit les fondations d'une réponse efficace aux cybermenaces. Cette étape cruciale implique la définition de politiques claires et de procédures détaillées. Notamment, la création d'un plan d'incident response documenté guide les équipes durant les situations de crise.

En outre, la préparation inclut la formation régulière des équipes sur les dernières menaces. Les exercices de simulation testent la réactivité organisationnelle et identifient les points d'amélioration. Finalement, cette phase assure la disponibilité des outils nécessaires et des contacts d'urgence appropriés.

• Élaboration du plan d'incident response • Formation des équipes d'intervention

• Configuration des outils de surveillance • Tests et simulations réguliers • Mise à jour des procédures d'escalade • Vérification des sauvegardes critiques

Détection et analyse des menaces

La détection et analyse des menaces constituent le déclencheur de tout processus de traitement d'incidents. Les systèmes de surveillance continue scrutent les environnements pour identifier les activités suspectes. Cette surveillance combine analyse comportementale, corrélation d'événements et intelligence artificielle pour optimiser la précision.

L'analyse initiale qualifie la nature et la gravité des alertes générées par les systèmes. Cette qualification évite les faux positifs et priorise les incidents selon leur criticité. Simultanément, l'analyse comportementale détecte les menaces persistantes avancées échappant aux signatures traditionnelles.

Containment et isolation des systèmes

Le containment et isolation des systèmes limitent immédiatement la propagation des cyberattaques identifiées. Cette phase critique requiert des décisions rapides pour isoler les systèmes compromis. L'isolation peut être physique (déconnexion réseau) ou logique (modification des règles de pare-feu).

Le containment à court terme privilégie la rapidité d'intervention sur la préservation des preuves. Cette approche pragmatique minimise l'impact immédiat sur les opérations métier critiques. Parallèlement, le containment à long terme planifie une isolation plus structurée préservant l'intégrité investigative.

Éradication et récupération

L'éradication et récupération éliminent définitivement les menaces et restaurent les fonctionnalités normales. L'éradication cible tous les éléments malveillants : malwares, comptes compromis, backdoors installées. Cette phase nécessite une approche méthodique pour éviter la réinfection ou la persistance.

La récupération restaure progressivement les services en surveillant attentivement les indicateurs de compromission. Cette restauration suit un plan prédéfini priorisant les systèmes critiques pour l'activité. En parallèle, le renforcement des mesures de sécurité prévient la réoccurrence d'incidents similaires.

Activités post-incident response

Les activités post-incident response capitalisent sur l'expérience acquise pour améliorer les capacités futures. La documentation complète de l'incident préserve les leçons apprises et facilite la conformité. Cette documentation inclut la chronologie détaillée, les actions entreprises et l'impact mesuré.

L'analyse des causes racines identifie les défaillances ayant permis l'incident initial. Cette analyse guide les améliorations techniques, organisationnelles et procédurales nécessaires. Enfin, la communication post-incident informe les parties prenantes des mesures correctives mises en œuvre.

Technologies et Outils d'Incident Response

Solutions SIEM et EDR pour l'incident response

Les solutions SIEM et EDR forment l'épine dorsale technologique de tout programme d'incident response moderne. Les plateformes SIEM centralisent et corrèlent les événements de sécurité provenant de sources multiples. Cette centralisation offre une visibilité globale indispensable pour la détection précoce des menaces.

Les solutions EDR complètent cette approche en fournissant une surveillance granulaire des endpoints. Cette surveillance détecte les activités malveillantes sophistiquées échappant aux contrôles périmétriques traditionnels. L'intégration SIEM-EDR créé un écosystème de détection multicouche particulièrement efficace contre les menaces avancées.

| Solution | Fonctionnalités Clés | Avantages IR |

|---|---|---|

| SIEM | Corrélation, alertes, tableau de bord | Vision globale, historique |

| EDR | Surveillance endpoint, réponse | Détection avancée, isolation |

| SOAR | Automatisation, orchestration | Réduction des délais |

| Sandbox | Analyse comportementale | Investigation sécurisée |

Plateformes d'automatisation SOAR

Les plateformes d'automatisation SOAR révolutionnent l'efficacité des processus de riposte aux incidents. Ces solutions orchestrent automatiquement les actions répétitives et accélèrent significativement les temps de réponse. L'automatisation libère les analystes des tâches routinières pour se concentrer sur l'analyse complexe.

De plus, les plateformes SOAR standardisent les procédures d'intervention et réduisent les erreurs humaines. Cette standardisation améliore la cohérence des réponses et facilite la montée en compétence. En conséquence, l'automatisation intelligente multiplie les capacités d'intervention sans augmenter proportionnellement les effectifs.

Outils de forensic numérique

Les outils de forensic numérique permettent l'investigation approfondie des incidents de sécurité complexes. Ces solutions préservent l'intégrité des preuves numériques tout en facilitant leur analyse détaillée. La forensic mémoire révèle les activités malveillantes volatiles invisible sur les disques durs.

Parallèlement, l'analyse forensic des disques reconstitue la chronologie complète des événements suspects. Cette reconstitution guide la compréhension des méthodes d'attaque et l'identification des données compromises. Finalement, ces outils supportent les aspects légaux des investigations et des poursuites éventuelles.

Frameworks et Standards d'Incident Response

NIST SP 800-61 pour l'incident response

Le framework NIST SP 800-61 pour l'incident response structure méthodiquement la gestion des cyberincidents. Ce standard reconnu définit quatre phases distinctes : préparation, détection/analyse, containment/éradication/récupération, et activités post-incident. Cette structuration facilite l'adoption d'une approche cohérente et reproductible.

La préparation selon NIST inclut l'établissement de politiques, la formation des équipes d'intervention. Cette phase fondamentale détermi3e largement l'efficacité des phases ultérieures de gestion d'incidents. En outre, le framework NIST emphasise l'importance de la documentation continue et du retour d'expérience.

Framework SANS et méthodologie PICERL

Le framework SANS et méthodologie PICERL offrent une approche structurée complémentaire au standard NIST. Cette méthodologie détaille six étapes distinctes : Préparation, Identification, Containment, Éradication, Récupération, Leçons apprises. Chaque étape comprend des livrables spécifiques et des critères de validation précis.

L'approche PICERL privilégie l'aspect pratique et opérationnel de la gestion des incidents sécuritaires. Cette orientation pratique facilite l'implémentation dans des environnements opérationnels contraints par le temps. De surcroît, la méthodologie SANS intègre naturellement les aspects forensic et légaux des investigations.

ISO 27035 et standards internationaux

La norme ISO 27035 et les standards internationaux harmonisent les pratiques de riposte sécuritaire. Cette norme définit les processus de gestion d'incidents conformes aux meilleures pratiques internationales. L'adoption d'ISO 27035 facilite la reconnaissance mutuelle des capacités entre organisations partenaires.

Par ailleurs, cette standardisation internationale simplifie les collaborations transfrontalières lors d'incidents complexes. Les organisations certifiées ISO 27035 démontrent leur maturité en matière de traitement d'incidents. Cette certification rassure les partenaires commerciaux et les clients sur les capacités sécuritaires.

Gestion des Incidents Critiques

Classification des incidents de sécurité

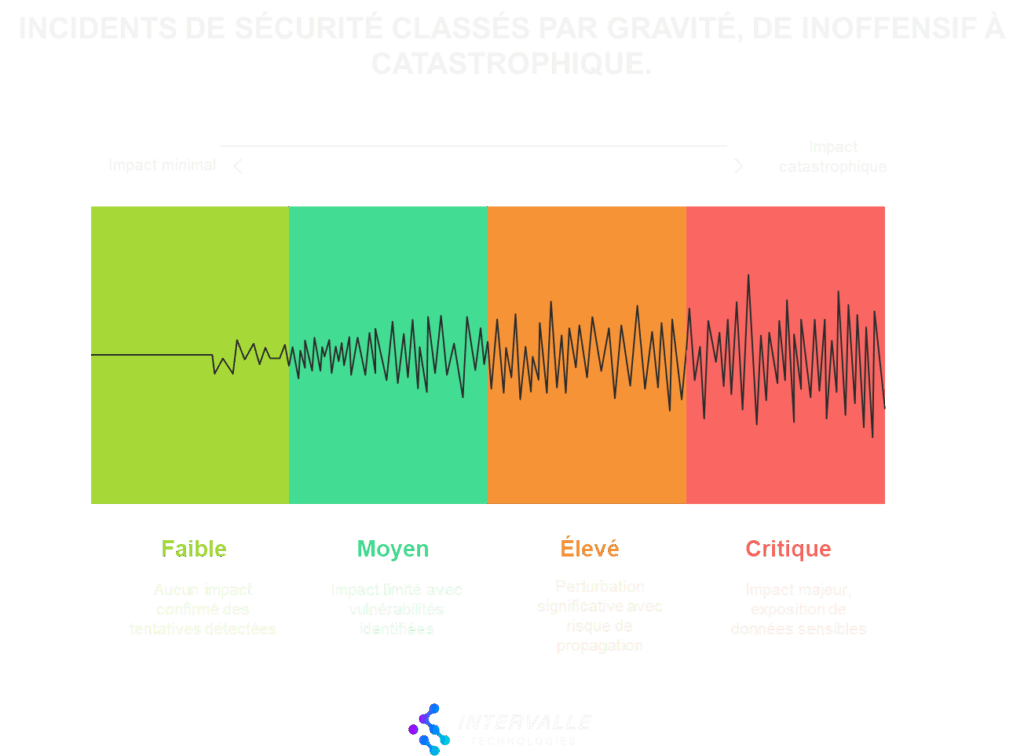

La classification des incidents de sécurité établit une grille d'évaluation objective de leur criticité. Cette classification guide l'allocation des ressources et la priorisation des interventions nécessaires. Les critères incluent l'impact opérationnel, l'exposition des données et les implications réglementaires potentielles.

La matrice de criticité croise la probabilité d'occurrence avec l'impact potentiel pour déterminer le niveau. Cette approche quantitative facilite les décisions d'escalade et de mobilisation des ressources spécialisées. En conséquence, la classification objective optimise l'efficacité globale des programmes de réponse.

• Critique : Impact majeur sur les opérations, exposition de données sensibles • Élevé : Perturbation significative, risque de propagation

• Moyen : Impact limité, vulnérabilités identifiées • Faible : Tentatives détectées, aucun impact confirmé

Escalade et communication d'urgence

L'escalade et communication d'urgence activent les ressources appropriées selon la gravité des incidents. Les procédures d'escalade définissent clairement les seuils déclencheurs et les interlocuteurs concernés. Cette clarification évite les retards préjudiciables lors des situations critiques nécessitant une intervention rapide.

La communication d'urgence utilise des canaux préétablis pour informer rapidement les parties prenantes. Ces canaux incluent les équipes techniques, la direction, les clients et parfois les autorités. L'efficacité communicationnelle influence directement la perception externe de la gestion de crise.

Coordination avec les autorités

La coordination avec les autorités respecte les obligations légales de notification des cyberincidents. Cette coordination implique les CERT nationaux, les forces de l'ordre et les régulateurs sectoriels. Les délais de notification varient selon la juridiction et la nature des données compromises.

La préparation de cette coordination inclut l'identification préalable des contacts appropriés et des procédures. Cette préparation accélère significativement les notifications obligatoires durant les situations de crise. Finalement, une coordination proactive avec les autorités peut faciliter l'assistance technique et juridique.

Amélioration Continue de l'Incident Response

Métriques et indicateurs de performance

Les métriques et indicateurs de performance quantifient objectivement l'efficacité des programmes de traitement d'incidents. Le MTTR (Mean Time to Respond) mesure la rapidité de réaction aux alertes. Cette métrique fondamentale influence directement l'ampleur des dommages subis lors des cyberattaques.

Le MTTC (Mean Time to Contain) évalue la capacité d'isolation des menaces identifiées. Cette mesure reflète l'efficacité des processus de containment et des outils disponibles. Parallèlement, le taux de faux positifs indique la qualité du tuning des systèmes de détection.

| Métrique | Objectif Cible | Impact Business |

|---|---|---|

| MTTR | < 4 heures | Réduction dommages 70% |

| MTTC | < 2 heures | Limitation propagation |

| Faux positifs | < 5% | Optimisation ressources |

| Formation | 40h/an | Amélioration compétences |

Retour d'expérience et optimisation

Le retour d'expérience et optimisation transforment chaque incident en opportunité d'amélioration des capacités. Cette analyse systématique identifie les points de défaillance et les succès à reproduire. L'objectivité de cette analyse détermine la qualité des améliorations qui en découleront.

L'optimisation résultante peut concerner les processus, les technologies ou les compétences humaines. Cette approche holistique assure une amélioration équilibrée de tous les aspects du programme. En définitive, cette démarche d'amélioration continue renforce progressivement la résilience organisationnelle face aux cybermenaces.

Formation et sensibilisation des équipes

La formation et sensibilisation des équipes maintiennent le niveau d'expertise nécessaire face aux menaces. Cette formation couvre les nouvelles techniques d'attaque, les outils émergents et les évolutions réglementaires. La régularité de cette formation assure l'adaptation continue aux défis cybersécuritaires actuels.

La sensibilisation élargie implique tous les collaborateurs dans la détection précoce des incidents. Cette approche participative multiplie les capteurs de détection et accélère la remontée d'informations. Par conséquent, la sensibilisation généralisée améliore significativement les capacités globales de détection organisationnelle.

CSIRT et Équipes de Réponse aux Incidents

Définition et missions d'un CSIRT

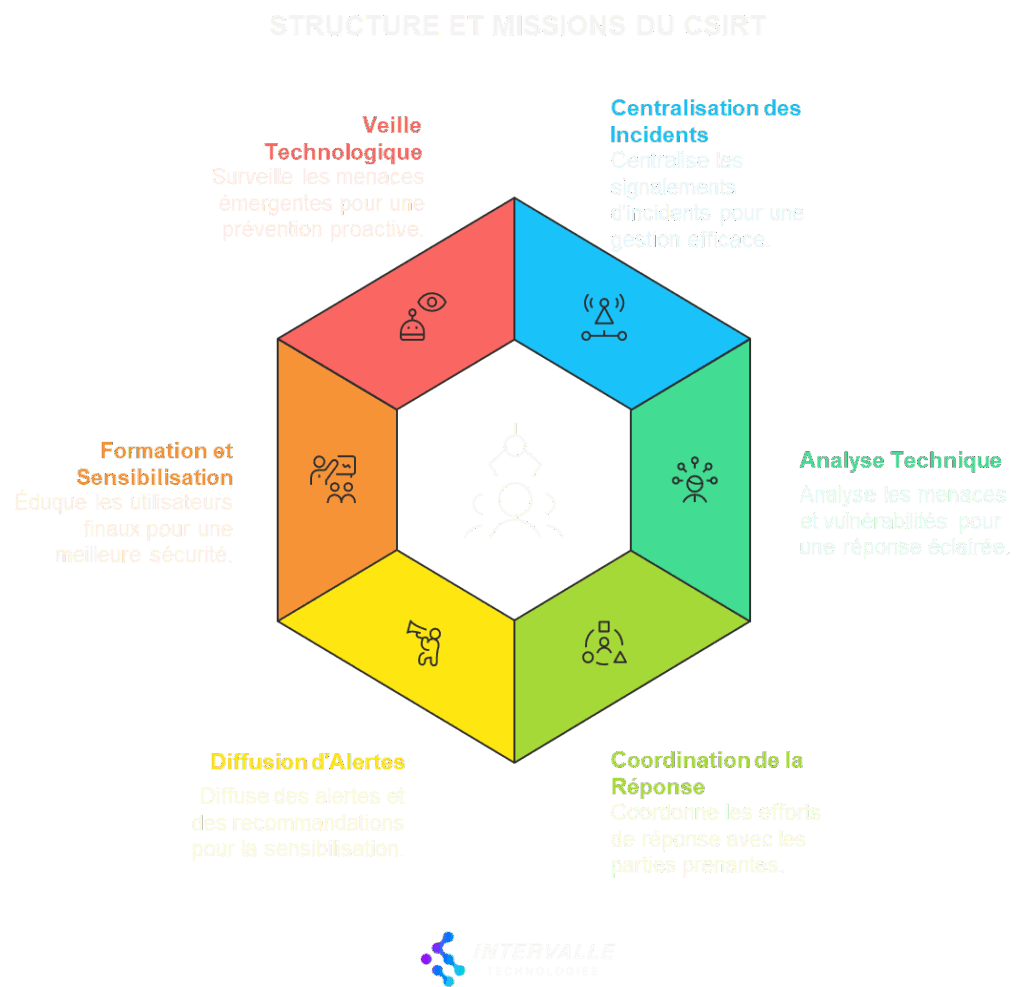

Un CSIRT (Computer Security Incident Response Team) représente une équipe spécialisée dans la gestion des incidents de cybersécurité. Cette structure centralise les signalements d'incidents et coordonne les activités de réponse organisationnelles. Le CSIRT constitue l'interface privilégiée entre les victimes d'incidents et les ressources d'assistance technique.

Les missions principales d'un CSIRT englobent la centralisation des alertes de sécurité informatique. Cette centralisation facilite le tri qualifié et l'orientation appropriée des incidents signalés. En outre, le CSIRT assure la diffusion proactive d'informations sur les nouvelles menaces identifiées.

De plus, les équipes CSIRT maintiennent une base de vulnérabilités documentée pour anticiper les attaques. Cette documentation guide les organisations dans leurs efforts de durcissement sécuritaire préventif. Finalement, le CSIRT joue un rôle crucial de sensibilisation auprès des utilisateurs finaux.

- Centralisation des incidents de sécurité signalés

- Analyse technique des menaces et vulnérabilités

- Coordination de la réponse avec les parties prenantes

- Diffusion d'alertes et recommandations sécuritaires

- Formation et sensibilisation des communautés

- Veille technologique sur les cybermenaces émergentes

Types de CSIRT et modèles organisationnels

Les types de CSIRT se déclinent selon trois modèles organisationnels principaux adaptés aux besoins. Les CSIRT internes opèrent au sein d'organisations spécifiques pour protéger leurs infrastructures propriétaires. Ces équipes développent une expertise approfondie des environnements techniques et des enjeux métier.

Les CSIRT commerciaux fournissent des services externalisés aux organisations dépourvues de ressources internes. Cette externalisation permet l'accès à une expertise spécialisée sans investissement structurel important. Par ailleurs, ces prestataires apportent une expérience transversale enrichie par la diversité client.

Les CSIRT territoriaux accompagnent les acteurs locaux (PME, collectivités) avec des services gratuits. Ces structures publiques comblent les lacunes d'accès à l'expertise cybersécuritaire des petites organisations. En France, quatorze CSIRT territoriaux couvrent désormais l'ensemble du territoire national avec des spécialisations régionales.

Type CSIRTPérimètreAvantagesExemplesInterneOrganisation uniqueExpertise métier, réactivitéCSIRT bancaire, industrielCommercialMulti-clientsExpertise transversale, coûtsMSSP spécialisésTerritorialRégion/secteurAccessibilité, gratuitéBreizh Cyber, Cyber'OccNationalPays entierCoordination, souverainetéCERT-FR, CISA

Intégration CSIRT dans l'incident response

L'intégration CSIRT dans l'incident response optimise l'efficacité des programmes de riposte organisationnels. Cette intégration établit des procédures claires de signalement et d'escalade vers les ressources externes. Les CSIRT complètent les capacités internes par leur expertise spécialisée et leurs outils avancés.

Par ailleurs, les équipes CSIRT facilitent l'accès aux renseignements sur les menaces (CTI). Ces renseignements enrichissent l'analyse des incidents et guident les stratégies de défense adaptées. Simultanément, la coordination CSIRT accélère la résolution d'incidents complexes dépassant les compétences internes.

L'intégration inclut également la formation des équipes internes aux méthodologies CSIRT standardisées. Cette formation harmonise les pratiques et facilite la collaboration durant les interventions conjointes. En conséquence, cette synergie multiplie les capacités d'intervention sans duplication des investissements.

Coordination inter-CSIRT et partage d'informations

La coordination inter-CSIRT et partage d'informations renforcent collectivement la résilience cybersécuritaire globale. Cette coordination s'appuie sur des plateformes dédiées comme MISP (Malware Information Sharing Platform). Ces outils facilitent l'échange sécurisé d'indicateurs de compromission entre organisations partenaires.

Le partage d'informations accélère la diffusion d'alertes sur les nouvelles campagnes malveillantes identifiées. Cette diffusion précoce permet aux organisations de se prémunir avant d'être directement ciblées. De surcroît, la mutualisation des analyses enrichit la compréhension collective des tactiques adverses.

Les réseaux de CSIRT établissent des protocoles de coopération pour les incidents transfrontaliers ou multi-sectoriels. Cette coopération structurée optimise l'allocation des ressources spécialisées selon les besoins identifiés. Ultimement, cette solidarité professionnelle élève le niveau de maturité cybersécuritaire de l'écosystème entier.

- Plateformes d'échange : MISP, TLP (Traffic Light Protocol)

- Protocoles de coopération : Procédures inter-CSIRT standardisées

- Réseaux sectoriels : Communautés métier spécialisées

- Standards de communication : Formats d'échange harmonisés

- Veille collaborative : Partage de renseignements sur les menaces

- Exercices conjoints : Simulations multi-organisationnelles

Conformité et Aspects Légaux

Obligations réglementaires RGPD et NIS2

Les obligations réglementaires RGPD et NIS2 encadrent strictement la gestion des incidents affectant les données. Le RGPD impose la notification des violations dans les 72 heures aux autorités compétentes. Cette obligation nécessite des processus de détection et d'évaluation particulièrement réactifs pour respecter les délais.

La directive NIS2 étend ces obligations aux infrastructures critiques et services numériques essentiels. Cette extension multipliera les organisations soumises aux obligations de notification et de sécurisation. En conséquence, l'harmonisation européenne renforce les exigences de maturité en gestion d'incidents.

Documentation et préservation des preuves

La documentation et préservation des preuves supportent les aspects légaux des investigations d'incidents. Cette documentation respecte les standards forensic pour maintenir l'intégrité juridique des éléments collectés. La chaîne de custody traçe rigoureusement la manipulation des preuves numériques sensibles.

La préservation utilise des techniques cryptographiques pour garantir l'authenticité des preuves dans le temps. Cette garantie s'avère cruciale pour d'éventuelles procédures judiciaires ou disciplinaires ultérieures. Finalement, cette rigueur documentaire protège l'organisation contre les contestations juridiques potentielles.

Notification des violations de données

La notification des violations de données suit des procédures strictes définies par les réglementations. Cette notification distingue les autorités de contrôle, les personnes concernées et parfois le public. Les délais et modalités varient selon la gravité et la nature des données compromises.

La préparation de ces notifications inclut des modèles préremplis pour accélérer les processus d'urgence. Cette préparation évite les erreurs ou omissions préjudiciables dans des contextes de stress élevé. Ultimement, une notification conforme protège l'organisation contre les sanctions réglementaires aggravées.

Conclusion

L'incident response constitue désormais un élément incontournable de la stratégie cybersécuritaire moderne. Les organisations qui investissent dans des capacités matures de réponse aux incidents démontrent leur résilience. Cette résilience rassure les partenaires commerciaux et préserve la confiance des clients.

L'évolution constante des cybermenaces nécessite une adaptation permanente des programmes de riposte. Cette adaptation implique la veille technologique, la formation continue et l'amélioration des processus. Seule cette démarche d'excellence opérationnelle garantit l'efficacité durable face aux défis futurs.

Intervalle Technologies accompagne ses clients dans cette démarche d'excellence en incident response. Notre expertise MSSP et SOC managé optimise vos capacités de détection et de réponse. Ensemble, construisons votre résilience cybersécuritaire pour faire face aux défis de demain.

Pour en savoir plus sur nos services d'incident response et de SOC managé, contactez nos experts Intervalle Technologies.