SOC : Le Guide Complet du Security Operations Center 24/7

Le SOC (Security Operations Center) représente aujourd'hui le cœur de la cybersécurité moderne. D'abord, il constitue la première ligne de défense contre les cybermenaces. Ensuite, il assure une surveillance continue des infrastructures informatiques. Enfin, il garantit une réponse rapide et efficace face aux incidents de sécurité.

Qu'est-ce qu'un SOC ?

Définition et rôle central

Un SOC est une structure centralisée dédiée à la surveillance, détection et réponse aux incidents de cybersécurité. Contrairement aux approches traditionnelles, il fonctionne 24h/24 et 7j/7 pour protéger les actifs numériques de l'organisation.

Les missions essentielles du SOC

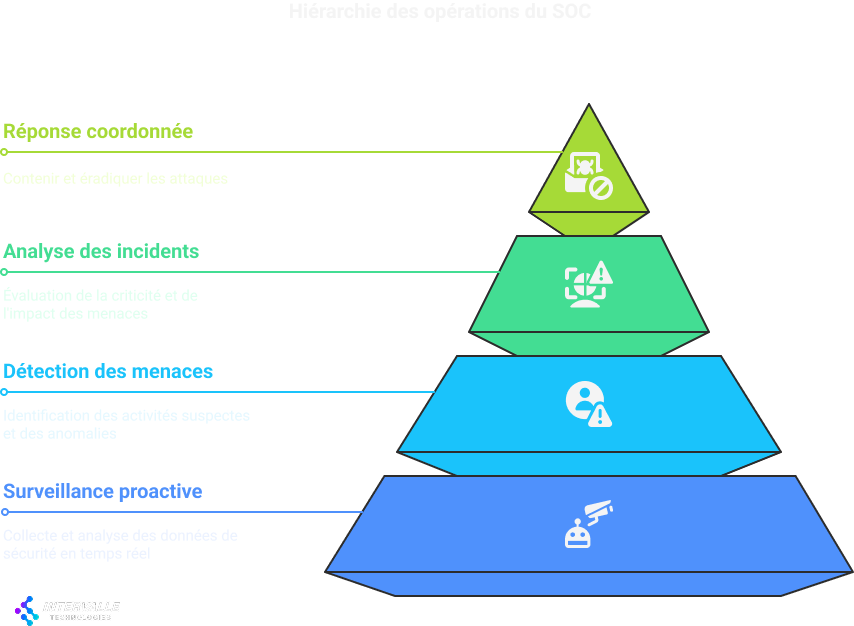

Le SOC remplit quatre missions principales :

- Surveillance proactive : collecte et analyse en temps réel des données de sécurité

- Détection des menaces : identification des activités suspectes et des anomalies

- Analyse des incidents : évaluation de la criticité et impact des menaces

- Réponse coordonnée : containment et éradication des attaques

SOC vs NOC : Comprendre les différences

SOC vs NOC : Deux approches complémentaires

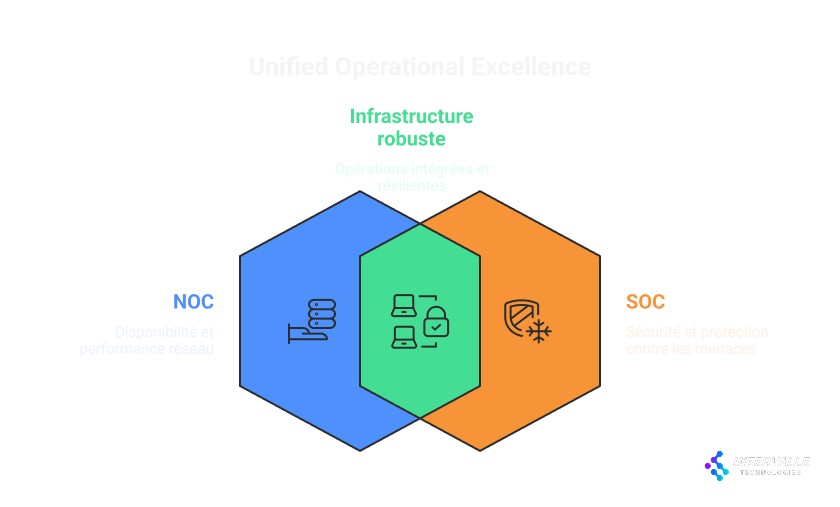

Alors que le NOC (Network Operations Center) se concentre sur la disponibilité et performance réseau, le SOC privilégie la sécurité et la protection contre les menaces. Néanmoins, ces deux centres opérationnels collaborent étroitement pour assurer une infrastructure robuste.

L'approche moderne consiste à intégrer les fonctions SOC et NOC. Par conséquent, cette synergie permet une vision holistique de l'infrastructure informatique.

Architecture technique du SOC

SIEM SOC : Le cerveau du centre opérationnel

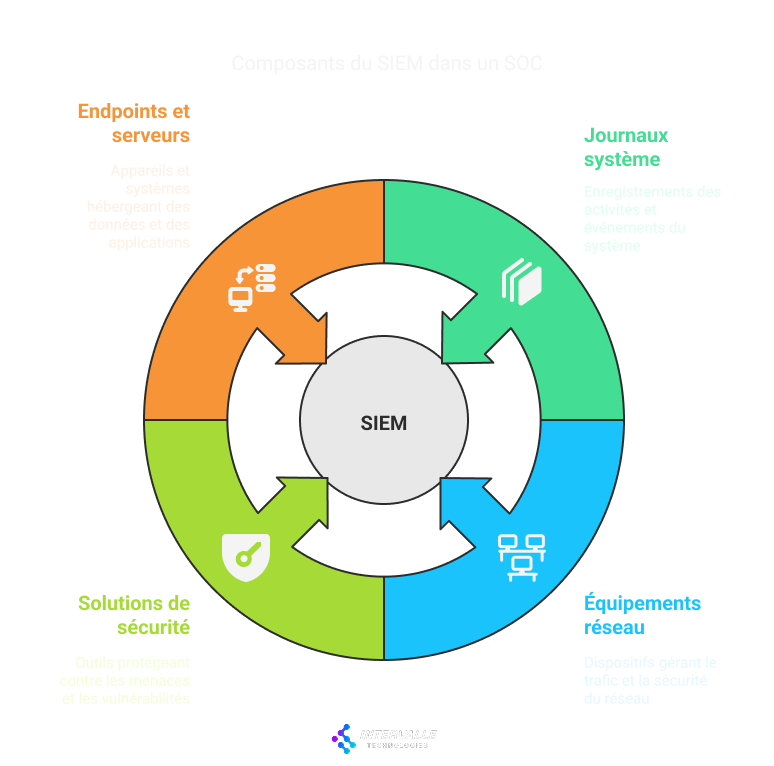

Le SIEM (Security Information and Event Management) constitue l'outil central du SOC. Il agrège, corrèle et analyse les événements de sécurité provenant de multiples sources :

- Journaux système et applications

- Équipements réseau (pare-feu, routeurs, commutateurs)

- Solutions de sécurité (antivirus, IDS/IPS)

- Endpoints et serveurs

Technologies complémentaires

EDR et réponse aux menaces avancées

Les solutions EDR (Endpoint Detection and Response) complètent le SIEM SOC en fournissant une visibilité granulaire sur les terminaux. Elles détectent les menaces sophistiquées comme les attaques fileless.

SOAR pour l'automatisation

Les plateformes SOAR (Security Orchestration, Automation and Response) automatisent les workflows de réponse aux incidents. Ainsi, elles réduisent le temps de réaction et minimisent les erreurs humaines.

SOC managé : L'externalisation de la cybersécurité

Avantages du SOC managé

Un SOC managé offre plusieurs bénéfices stratégiques :

- Accès à une expertise spécialisée 24/7

- Réduction des coûts opérationnels

- Technologies de pointe sans investissement initial

- Scalabilité selon les besoins

SOC managé vs SOC interne

Le choix entre SOC managé et interne dépend de plusieurs facteurs :

| Critère | SOC Managé | SOC Interne |

|---|---|---|

| Coût | Opérationnel prévisible | Investissement élevé |

| Expertise | Immédiate | À développer |

| Contrôle | Partagé | Total |

| Temps de mise en œuvre | Rapide | Long |

MDR SOC : L'évolution vers la détection managée

Qu'est-ce que le MDR SOC ?

Le MDR (Managed Detection and Response) représente une évolution majeure du SOC traditionnel. Cette approche combine technologies de pointe et expertise humaine spécialisée pour offrir une cybersécurité proactive 24/7. Contrairement aux services de surveillance classiques, le MDR intègre une dimension de réponse active qui transforme la gestion des incidents.

Définition et périmètre du MDR

Le MDR SOC fournit une capacité complète de protection qui englobe :

- Surveillance multi-environnements : Endpoints, réseaux, cloud et applications critiques

- Détection comportementale : Identification des anomalies et menaces sophistiquées

- Réponse coordonnée : Actions immédiates de containment et d'éradication

- Expertise continue : Accompagnement par des analystes sécurité senior

Architecture et fonctionnement du MDR SOC

Processus opérationnel en 5 étapes

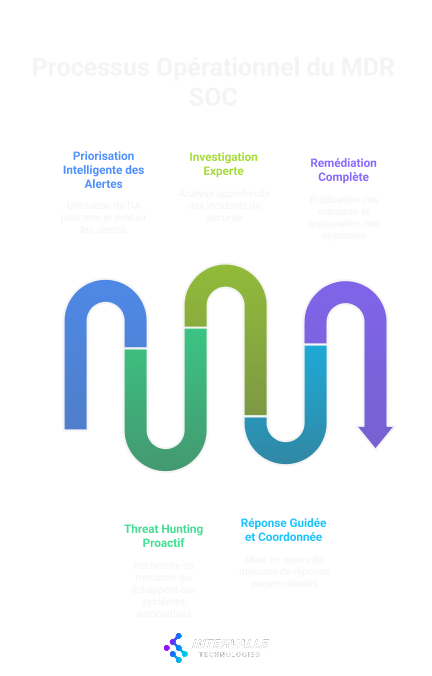

Le MDR SOC s'articule autour d'un processus structuré et éprouvé :

1. Priorisation intelligente des alertes

- Tri automatisé : Élimination des faux positifs grâce à l'IA et au machine learning

- Scoring de criticité : Évaluation du risque selon l'environnement client

- Contextualisation : Enrichissement des alertes avec la threat intelligence

- Escalade rapide : Transmission immédiate des menaces critiques aux analystes

2. Threat Hunting proactif

- Recherche comportementale : Identification des menaces qui échappent aux systèmes automatisés

- Analyse des TTPs : Corrélation avec les tactiques d'attaquants connus

- Investigation forensique : Analyse approfondie des artefacts suspects

- Hypothèses de menaces : Développement de scénarios d'attaque personnalisés

3. Investigation experte

- Analyse multi-sources : Corrélation des données endpoints, réseau et cloud

- Timeline reconstruction : Reconstitution précise de la chaîne d'attaque

- Impact assessment : Évaluation de l'étendue et de la criticité de l'incident

- Attribution des menaces : Identification des groupes d'attaquants et de leurs motivations

4. Réponse guidée et coordonnée

- Playbooks adaptatifs : Procédures personnalisées selon le type d'incident

- Containment immédiat : Isolation des systèmes compromis en temps réel

- Communication structurée : Briefings réguliers aux équipes internes

- Recommandations tactiques : Actions précises pour neutraliser la menace

5. Remédiation complète

- Éradication des menaces : Suppression complète des malwares et backdoors

- Restauration système : Remise en état des systèmes affectés

- Hardening post-incident : Renforcement de la posture de sécurité

- Lessons learned : Documentation des améliorations à apporter

Différences entre SOC traditionnel et MDR SOC

Évolution du modèle opérationnel

| Aspect | SOC Traditionnel | MDR SOC |

|---|---|---|

| Approche | Réactive (alerte puis action) | Proactive (hunting continu) |

| Couverture | Périmètre limité | Multi-environnements |

| Réponse | Notification client | Action directe |

| Expertise | Généraliste | Spécialisée par secteur |

| Disponibilité | 8/5 ou 24/7 basic | 24/7 premium avec escalade |

| MTTR | Plusieurs heures/jours | Minutes/heures |

Capacités techniques avancées

Le MDR SOC intègre des technologies de nouvelle génération :

Intelligence artificielle et machine learning

- Détection d'anomalies comportementales sans signatures

- Réduction de 85% des faux positifs comparé aux SIEM traditionnels

- Prédiction des vecteurs d'attaque selon les patterns observés

- Adaptation continue des modèles de détection

Extended Detection and Response (XDR)

- Corrélation native entre endpoints, réseau, email et cloud

- Visibilité unifiée sur l'ensemble de l'infrastructure

- Réponse coordonnée sur multiple vecteurs d'attaque

- Timeline d'incident enrichie avec contexte métier

Threat Intelligence intégrée

- Feeds de renseignements en temps réel

- Corrélation avec les campagnes d'attaquants actifs

- Attribution géopolitique et sectorielle des menaces

- Indicateurs de compromission (IoC) personnalisés

Avantages stratégiques du MDR SOC

Transformation des métriques de sécurité

Réduction drastique des temps de réponse

- MTTD (Mean Time To Detection) : De plusieurs semaines à quelques minutes

- MTTR (Mean Time To Response) : De plusieurs jours à moins d'une heure

- Dwell Time : Réduction de 90% du temps de présence des attaquants

Optimisation des ressources internes

Décharge opérationnelle

- Libération des équipes IT des tâches de surveillance routinières

- Focus sur les projets stratégiques et l'innovation

- Réduction du stress lié à la gestion des incidents critiques

Montée en compétences

- Transfert de connaissances par les experts MDR

- Formation continue aux nouvelles menaces

- Développement d'une culture sécurité renforcée

Protection contre les menaces sophistiquées

Couverture étendue des vecteurs d'attaque

- Ransomware as a Service (RaaS) : Détection des phases de reconnaissance et latéralisation

- Supply Chain Attacks : Monitoring des composants tiers et dépendances

- Living off the Land : Identification des techniques utilisant les outils système légitimes

- Zero-Day Exploits : Détection comportementale sans signatures connues

Modèles de déploiement MDR SOC

Complet (Full Service)

- Gestion totale de la sécurité par le prestataire

- Équipe dédiée 24/7 avec escalade garantie

- Technologies et licences incluses

- SLA renforcés avec pénalités contractuelles

Co-managé (Hybrid)

- Partage des responsabilités avec les équipes internes

- Formation et transfert de compétences

- Outils mis à disposition avec accompagnement

- Flexibilité dans la répartition des tâches

Conseil (Advisory)

- Expertise ponctuelle sur les incidents complexes

- Audit et optimisation des processus existants

- Formation spécialisée des équipes internes

- Support sur-demande pour les situations critiques

Secteurs d'application privilégiés

Le MDR SOC s'adapte particulièrement aux besoins de secteurs critiques :

Services financiers : Conformité réglementaire renforcée, protection des données sensibles Santé : Sécurisation des données patients, continuité des soins critiques

Industrie : Protection des systèmes OT/IT, prévention des arrêts de production Administrations : Sécurité nationale, protection des données citoyens

Cette évolution vers le MDR SOC marque une transformation fondamentale de la cybersécurité, passant d'une approche défensive réactive à une stratégie offensive proactive qui anticipe et neutralise les menaces avant leur matérialisation.

Conformité et gouvernance dans le SOC

ISO 27001 SOC : Un standard de référence

L'intégration d'ISO 27001 dans un SOC garantit une approche structurée de la sécurité de l'information. Cette norme internationale définit les exigences pour établir, mettre en œuvre et améliorer un système de management de la sécurité.

GRC dans le SOC : Gouvernance, Risques et Conformité

La GRC structure les activités du SOC autour de trois piliers :

Gouvernance

- Définition des politiques de sécurité

- Établissement des responsabilités

- Alignement avec les objectifs business

Gestion des risques

- Identification et évaluation des menaces

- Priorisation des actions de mitigation

- Monitoring continu des indicateurs de risque

Conformité réglementaire

- Respect des réglementations (RGPD, HIPAA, SOX)

- Audits et certifications

- Reporting aux autorités compétentes

Équipes et compétences du SOC

L'efficacité d'un Security Operations Center repose avant tout sur la qualité et l'organisation de ses équipes. Contrairement aux idées reçues, la technologie seule ne suffit pas : ce sont les compétences humaines, leur coordination et leur spécialisation qui font la différence entre un SOC performant et une simple surveillance automatisée. La structuration des équipes doit répondre à plusieurs impératifs : couverture 24/7, montée en compétences progressive, spécialisation technique et capacité de réaction rapide.

Structure organisationnelle

La structure traditionnelle du SOC s'organise autour d'un modèle pyramidal à trois niveaux, chacun ayant des responsabilités et des compétences spécifiques :

Analystes SOC junior - Niveau 1

- Surveillance des alertes 24/7

- Triage initial des incidents

- Escalade selon les procédures

Analystes SOC expérimentés - Niveau 2

- Investigation approfondie des incidents

- Analyse forensique de base

- Coordination avec les équipes techniques

Experts sécurité senior - Niveau 3

- Threat hunting avancé

- Développement de règles de détection

- Gestion des crises majeures

Cette organisation permet une escalade naturelle des incidents selon leur complexité et leur criticité, tout en assurant une formation continue des équipes.

Fiches de poste détaillées

1. Direction et Management du SOC

SOC Manager / Responsable SOC

Mission principale Le SOC Manager porte la responsabilité stratégique et opérationnelle de l'ensemble des activités du centre de sécurité. Il assure l'interface entre les équipes techniques et la direction générale.

Responsabilités clés

- Stratégie et vision : Définition de la roadmap sécurité, alignement avec les objectifs business

- Management d'équipe : Recrutement, formation, évaluation et rétention des talents

- Pilotage opérationnel : Supervision des activités 24/7, respect des SLA, amélioration continue

- Relations externes : Interface avec les CERT, autorités, partenaires technologiques

- Budget et ressources : Planification budgétaire, ROI des investissements sécurité

- Communication : Reporting à la direction, communication de crise, sensibilisation

Profil requis

- Formation : Master en cybersécurité, informatique ou équivalent

- Expérience : 8-12 ans en cybersécurité dont 3-5 ans en management

- Certifications : CISSP, CISM, ISO 27001 Lead Auditor

- Compétences : Leadership, communication, gestion de crise, vision stratégique

Deputy SOC Manager / Adjoint au Responsable SOC

Mission principale Seconde le SOC Manager dans ses missions et assure la continuité opérationnelle en son absence.

Responsabilités spécifiques

- Suppléance : Remplacement du SOC Manager en toutes circonstances

- Pilotage technique : Supervision des aspects techniques et outils

- Gestion des incidents majeurs : Coordination des réponses aux crises

- Amélioration continue : Optimisation des processus et procédures

2. Architecture et Ingénierie

SOC Architect / Architecte SOC

Mission principale L'architecte SOC conçoit et maintient l'écosystème technologique du centre de sécurité. Il garantit la cohérence technique et l'évolutivité de la plateforme.

Responsabilités techniques

- Conception d'architecture : Design des solutions SIEM, SOAR, EDR intégrées

- Intégration technologique : Connectivité et interopérabilité des outils

- Optimisation des performances : Tuning des solutions, gestion de la charge

- Évolution technologique : Veille technique, proof of concept, migrations

- Documentation technique : Architecture, procédures, guides d'utilisation

- Support niveau 3 : Résolution des problèmes techniques complexes

Domaines d'expertise

- Plateformes SIEM : Splunk, QRadar, Sentinel, LogRhythm

- Orchestration : Phantom, Demisto, IBM Resilient

- Sécurité réseau : Firewalls, IDS/IPS, analyseurs de trafic

- Endpoints : EDR, antivirus, DLP

- Cloud : AWS, Azure, GCP - aspects sécurité

- Programmation : Python, PowerShell, APIs REST

Profil requis

- Formation : Ingénieur informatique ou Master cybersécurité

- Expérience : 5-8 ans en architecture sécurité

- Certifications : SABSA, TOGAF, certifications constructeurs (Splunk, Microsoft)

Security Engineer / Ingénieur Sécurité

Mission principale Les ingénieurs sécurité assurent le maintien en condition opérationnelle des outils et infrastructures du SOC.

Responsabilités opérationnelles

- Administration des outils : SIEM, EDR, firewalls, IDS/IPS

- Déploiement de règles : Création et tuning des règles de détection

- Intégration de sources : Onboarding de nouveaux équipements

- Maintenance préventive : Mises à jour, sauvegardes, monitoring

- Support technique : Assistance aux analystes sur les aspects techniques

- Projets d'amélioration : Participation aux évolutions techniques

Spécialisations possibles

- SIEM Engineer : Spécialiste de la corrélation et du tuning SIEM

- EDR Engineer : Expert en sécurité des endpoints

- Network Security Engineer : Spécialiste sécurité réseau et périmétrique

- Cloud Security Engineer : Expert sécurité cloud et DevSecOps

3. Analyse et Investigation

Analyst SOC Level 1 / Analyste SOC Niveau 1

Mission principale Les analystes N1 constituent la première ligne de défense du SOC. Ils assurent la surveillance continue et le triage initial des alertes.

Activités quotidiennes

- Surveillance 24/7 : Monitoring des tableaux de bord et consoles de sécurité

- Triage des alertes : Classification initiale selon criticité et type

- Analyses de premier niveau : Vérification des faux positifs évidents

- Documentation : Saisie dans l'outil de case management

- Escalade : Transmission aux N2 selon les procédures définies

- Reporting : Activité de quart, métriques de base

Compétences techniques requises

- Outils SOC : Maîtrise des interfaces SIEM, consoles de sécurité

- Systèmes d'exploitation : Windows, Linux - niveau opérationnel

- Réseaux : Notions TCP/IP, protocoles de base

- Sécurité : Concepts fondamentaux, types d'attaques courantes

- Langues : Anglais technique pour la documentation

Formation et certification

- Formation initiale : 2-4 semaines de formation SOC spécifique

- Certifications recommandées : Security+, CySA+, Certified SOC Analyst (CSA)

- Formation continue : 40h/an de formation technique

Profil de recrutement

- Formation : BTS/DUT informatique, Bachelor cybersécurité

- Expérience : 0-2 ans, forte motivation pour la sécurité

- Qualités : Rigueur, capacité de concentration, travail en équipe

Évolution de carrière

- Progression naturelle : N1 → N2 après 12-18 mois

- Spécialisations possibles : Forensics, threat hunting, ingénierie

Analyst SOC Level 2 / Analyste SOC Niveau 2

Mission principale Les analystes N2 mènent des investigations approfondies sur les incidents complexes et assurent la qualification technique des menaces.

Responsabilités avancées

- Investigation approfondie : Analyse multi-sources, corrélation d'événements

- Qualification des incidents : Détermination de l'impact et de la criticité

- Réponse initiale : Actions de containment et de préservation des preuves

- Coordination : Interface avec les équipes IT et métier

- Mentorat : Formation et accompagnement des analystes N1

- Amélioration : Retour d'expérience, optimisation des processus

Expertise technique

- Forensics digital : Analyse de logs, examination de fichiers, timeline reconstruction

- Malware analysis : Analyse statique et dynamique de base

- Network analysis : Wireshark, analyse de trafic réseau

- System analysis : Processus, registres, artefacts système

- Scripting : PowerShell, Python pour l'automatisation

Outils maîtrisés

- SIEM avancé : Création de requêtes complexes, tableaux de bord

- Forensics : Volatility, Autopsy, YARA

- Network : Wireshark, NetworkMiner, tcpdump

- Sandboxing : Cuckoo, Joe Sandbox, Any.run

Profil d'évolution

- Provenance : Promotion interne N1 ou recrutement externe

- Expérience : 2-5 ans en cybersécurité ou IT

- Certifications : GCIH, GCFA, CySA+ Advanced

Analyst SOC Level 3 / Expert SOC

Mission principale Les experts N3 interviennent sur les incidents les plus complexes et assurent le développement des capacités techniques du SOC.

Responsabilités d'expertise

- Gestion des crises : Pilotage technique des incidents majeurs

- Analyse forensique avancée : Investigation complète, attribution

- Threat hunting : Recherche proactive de menaces avancées

- Recherche et développement : Nouvelles techniques de détection

- Formation interne : Transfert de compétences aux équipes

- Expertise externe : Interface avec les autorités, CERT, partenaires

Domaines de spécialisation

- Malware analysis : Reverse engineering, analyse comportementale

- Digital forensics : Investigation complète, expertise judiciaire

- Threat intelligence : Analyse des campagnes, attribution

- Advanced persistent threats : Détection et réponse aux menaces sophistiquées

4. Spécialistes et Experts

Threat Hunter / Chasseur de Menaces

Mission principale Le threat hunter recherche proactivement les menaces avancées qui échappent aux systèmes de détection automatisés.

Méthodologie de chasse

- Hypothèses de menaces : Développement de scénarios basés sur la threat intelligence

- Recherche comportementale : Identification d'anomalies dans les données

- Corrélation avancée : Analyse multi-sources et temporelle

- Attribution : Liaison avec des campagnes ou groupes d'attaquants connus

- Amélioration de la détection : Création de nouvelles règles basées sur les découvertes

Outils et techniques

- Hunting platforms : Jupyter notebooks, Elasticsearch, Splunk

- Threat intelligence : MISP, OpenCTI, feeds commerciaux

- Behavioral analysis : UEBA, machine learning

- Custom tools : Scripts Python, requêtes avancées

Profil expert

- Expérience : 5+ ans en analyse de malware ou forensics

- Certifications : GNFA, GCTI, SANS FOR578

- Compétences : Programmation, statistiques, connaissance des TTPs

Digital Forensics Analyst / Analyste Forensique

Mission principale L'analyste forensique mène des investigations approfondies post-incident pour comprendre les vecteurs d'attaque et reconstituer les événements.

Domaines d'investigation

- Computer forensics : Analyse de disques durs, mémoire vive, registres

- Network forensics : Reconstruction des communications réseau

- Mobile forensics : Investigation des appareils mobiles

- Cloud forensics : Analyse des environnements cloud

- Memory forensics : Analyse de la mémoire volatile

Processus forensique

- Préservation : Acquisition et chaîne de custody

- Analyse : Extraction et corrélation des artefacts

- Reconstitution : Timeline et séquence d'événements

- Documentation : Rapport technique et exécutif

- Témoignage : Support juridique si nécessaire

Malware Analyst / Analyste de Malwares

Mission principale L'analyste malware décortique les logiciels malveillants pour comprendre leur fonctionnement et développer des contremesures.

Types d'analyses

- Analyse statique : Désassemblage, analyse du code sans exécution

- Analyse dynamique : Exécution contrôlée en sandbox

- Analyse comportementale : Observation des actions et communications

- Reverse engineering : Reconstruction de l'algorithme et de la logique

Environnement technique

- Outils de reverse : IDA Pro, Ghidra, x64dbg

- Sandboxes : Cuckoo, Joe Sandbox, environnements virtuels

- Monitoring : Process Monitor, Wireshark, Volatility

- Décompilateurs : Spécialisés par langage (.NET, Java, etc.)

5. Opérations et Support

Incident Response Team Lead / Chef d'équipe Réponse aux Incidents

Mission principale Le chef d'équipe IR coordonne la réponse aux incidents majeurs et assure la liaison avec les parties prenantes.

Processus de réponse

- Préparation : Plans de réponse, équipes, outils

- Identification : Qualification et classification de l'incident

- Containment : Isolation et limitation de l'impact

- Éradication : Suppression de la menace

- Récupération : Restauration des services

- Lessons learned : Amélioration continue

Compétences de coordination

- Gestion de crise : Coordination sous pression, prise de décision rapide

- Communication : Interface avec la direction, clients, autorités

- Technique : Compréhension approfondie des systèmes et attaques

- Juridique : Aspects légaux et réglementaires

SOC Analyst - Compliance & GRC

Mission principale L'analyste conformité assure que les activités du SOC respectent les exigences réglementaires et les bonnes pratiques.

Domaines de conformité

- Réglementations : RGPD, NIS2, DORA, sectorielles

- Standards : ISO 27001, NIST, PCI DSS

- Audits : Préparation et accompagnement des audits

- Documentation : Politiques, procédures, preuves de conformité

6. Support Technique et Infrastructure

SOC Administrator / Administrateur SOC

Mission principale L'administrateur SOC assure le maintien en condition opérationnelle de l'infrastructure technique du centre de sécurité.

Responsabilités système

- Infrastructure : Serveurs, stockage, réseau du SOC

- Applications : SIEM, SOAR, outils de sécurité

- Disponibilité : Monitoring, sauvegarde, disaster recovery

- Performance : Optimisation, capacity planning

- Sécurité : Hardening, patching, gestion des accès

Certifications recommandées

Les équipes SOC bénéficient de certifications spécialisées :

- Certified SOC Analyst (CSA) : Fondamentaux pour analystes débutants

- CompTIA CySA+ : Analyse des menaces et réponse aux incidents

- GIAC Certifications : Expertise technique avancée

- CISSP : Management et architecture sécurité

Technologies et outils du SOC moderne

Stack technologique essentiel

Un SOC performant s'appuie sur un écosystème d'outils intégrés qui forment une architecture de sécurité cohérente. Ces technologies travaillent en synergie pour fournir une visibilité complète et une capacité de réponse efficace.

Solutions de détection et surveillance

SIEM : Le cerveau analytique du SOC

Le SIEM (Security Information and Event Management) constitue la pierre angulaire du SOC moderne. Il centralise les données de sécurité provenant de multiples sources :

- Collecte de logs : Agrégation des événements depuis serveurs, applications web, bases de données, équipements réseau

- Corrélation avancée : Analyse des patterns et détection d'anomalies grâce à des règles personnalisables

- Tableau de bord unifié : Vision centralisée de la posture de sécurité en temps réel

- Alertes intelligentes : Génération d'alertes priorisées selon la criticité

Les solutions SIEM leaders incluent IBM QRadar, Splunk, Microsoft Sentinel et LogRhythm. Néanmoins, le choix dépend de l'environnement technique et du budget disponible.

IDS/IPS : Protection périmétrique avancée

Les systèmes IDS/IPS (Intrusion Detection/Prevention System) analysent le trafic réseau en temps réel :

- Inspection profonde des paquets : Analyse du contenu des communications réseau

- Détection de signatures : Identification des attaques connues via des bases de signatures

- Analyse comportementale : Détection d'anomalies dans les flux réseau

- Blocage automatique : Prévention des intrusions en temps réel (IPS)

EDR : Sécurité des endpoints nouvelle génération

L'EDR (Endpoint Detection and Response) révolutionne la protection des postes de travail :

- Monitoring continu : Surveillance des processus, fichiers et connexions réseau

- Détection des menaces fileless : Identification des attaques en mémoire sans fichier malveillant

- Réponse automatisée : Isolation des endpoints compromis et remediation

- Forensique avancée : Analyse détaillée des incidents pour comprendre les vecteurs d'attaque

Les leaders du marché EDR incluent CrowdStrike Falcon, Microsoft Defender ATP et SentinelOne.

UEBA : Intelligence comportementale

L'UEBA (User and Entity Behavior Analytics) apporte une dimension comportementale à la détection :

- Baseline comportementale : Établissement de profils normaux pour utilisateurs et entités

- Détection d'anomalies : Identification des écarts comportementaux suspects

- Machine Learning : Amélioration continue des modèles de détection

- Réduction des faux positifs : Contextualisation des alertes selon les habitudes utilisateurs

Plateformes d'orchestration et automatisation

SOAR : L'automatisation intelligente

Les plateformes SOAR (Security Orchestration, Automation and Response) transforment la gestion des incidents :

- Playbooks automatisés : Workflows prédéfinis pour les types d'incidents courants

- Intégration multi-outils : Orchestration de dizaines de solutions de sécurité

- Réponse rapide : Réduction du MTTR (Mean Time To Response) de 80% en moyenne

- Traçabilité complète : Documentation automatique des actions entreprises

Phantom (Splunk), Demisto (Palo Alto) et IBM Resilient dominent ce marché en pleine expansion.

TIP : Intelligence des menaces centralisée

Les TIP (Threat Intelligence Platform) agrègent et enrichissent les données de menaces :

- Feeds de renseignements : Intégration de sources multiples (commerciales, open source, gouvernementales)

- Enrichissement contextuel : Corrélation des IoC (Indicators of Compromise) avec les événements internes

- Partage d'informations : Collaboration avec la communauté sécurité via des formats standardisés (STIX/TAXII)

- Attribution des menaces : Identification des groupes d'attaquants et de leurs TTPs (Tactics, Techniques, Procedures)

Case Management : Gestion structurée des incidents

Les systèmes de Case Management organisent et tracent le traitement des incidents :

- Workflow d'escalade : Processus définis selon la criticité des incidents

- Collaboration équipes : Outils de communication intégrés pour la coordination

- Documentation complète : Historique détaillé des actions et décisions

- Métriques de performance : Suivi des KPI et SLA de traitement

Outils complémentaires essentiels

Scanners de vulnérabilités

- Nessus : Scanner de vulnérabilités leader du marché

- Qualys VMDR : Plateforme cloud de gestion des vulnérabilités

- Rapid7 InsightVM : Solution intégrée de vulnerability management

Solutions de forensique

- Wireshark : Analyseur de protocoles réseau

- Volatility : Framework d'analyse mémoire

- Autopsy : Plateforme de forensique numérique open source

Outils de threat hunting

- Cyborg Security HUNTER : Plateforme de chasse aux menaces

- Sqrrl (Amazon) : Analytique comportementale avancée

- Jupyter Notebooks : Environnement de développement pour l'analyse de données

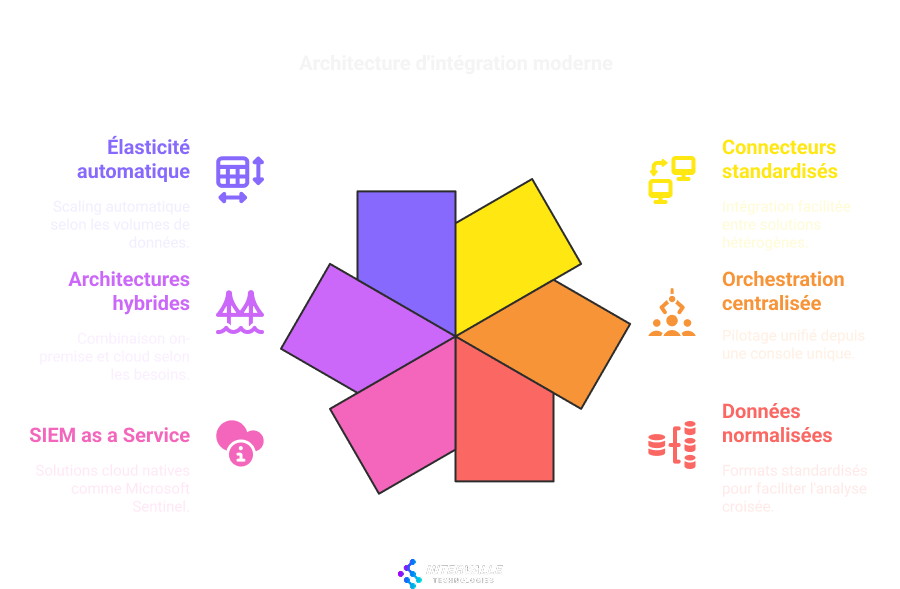

Architecture d'intégration moderne

API-First et interopérabilité

Les SOC modernes privilégient une approche API-First pour assurer l'interopérabilité :

- Connecteurs standardisés : Intégration facilitée entre solutions hétérogènes

- Orchestration centralisée : Pilotage unifié depuis une console unique

- Données normalisées : Formats standardisés pour faciliter l'analyse croisée

Cloud et hybride

L'évolution vers le cloud transforme l'architecture SOC :

- SIEM as a Service : Solutions cloud natives comme Microsoft Sentinel

- Architectures hybrides : Combinaison on-premise et cloud selon les besoins

- Élasticité automatique : Scaling automatique selon les volumes de données

Outils open source vs solutions commerciales

Écosystème open source : Performance et flexibilité

Solutions open source de référence

Wazuh : SIEM communautaire complet

- Fonctionnalités : Détection d'intrusions, monitoring de l'intégrité, analyse de vulnérabilités

- Avantages : Gratuit, très personnalisable, communauté active

- Cas d'usage : PME avec équipes techniques expertes, budgets contraints

Suricata : IDS/IPS network haute performance

- Capacités : Inspection multi-thread, support IPv6, détection de malware

- Points forts : Performance élevée, règles Snort compatibles, parsing JSON natif

- Déploiement : Réseaux hauts débits, environnements critiques

OSSEC : Monitoring d'intégrité robuste

- Fonctions : File integrity monitoring, log analysis, rootkit detection

- Bénéfices : Léger, multiplateforme, alertes temps réel

- Usage : Surveillance de l'intégrité système, conformité réglementaire

TheHive : Gestion collaborative des incidents

- Caractéristiques : Case management, intégration MISP, API REST complète

- Atouts : Interface moderne, workflows personnalisables, intégrations nombreuses

MISP : Partage de threat intelligence

- Capacités : Gestion des IoC, corrélation d'événements, feeds automatisés

- Valeur : Collaboration communautaire, formats standardisés, enrichissement contextuel

Solutions commerciales : Support et intégration entreprise

Avantages stratégiques des solutions payantes

Support technique professionnel 24/7

- Hotline dédiée avec SLA garantis

- Expertise technique approfondie du produit

- Résolution rapide des incidents critiques

- Accompagnement dans l'optimisation

Intégrations avancées pré-construites

- Connecteurs certifiés avec l'écosystème sécurité

- APIs robustes et documentées

- Compatibilité garantie entre versions

- Roadmap produit alignée sur les besoins marché

Scalabilité entreprise native

- Architecture distribuée pour gros volumes

- Réplication et haute disponibilité intégrées

- Gestion centralisée multi-sites

- Licensing flexible selon la croissance

Conformité et certifications

- Respect des standards industriels (ISO 27001, SOC 2)

- Audits de sécurité réguliers

- Documentation de conformité fournie

- Processus de certification accélérés

Stratégies hybrides : Le meilleur des deux mondes

Approche pragmatique par couches

Beaucoup d'organisations adoptent une stratégie hybride :

- Core commercial : SIEM enterprise pour la centralisation critique

- Outils spécialisés open source : Suricata pour l'IDS, Wazuh pour les endpoints

- Développements internes : Scripts personnalisés et intégrations spécifiques

- Services managés : Externalisation de certaines fonctions (threat intel, forensics)

Critères de décision

Le choix entre open source et commercial dépend de plusieurs facteurs :

| Critère | Open Source | Commercial |

|---|---|---|

| Budget initial | Faible | Élevé |

| Expertise interne | Élevée requise | Moyenne suffisante |

| Time-to-market | Long | Rapide |

| Personnalisation | Maximale | Limitée |

| Support | Communautaire | Professionnel |

| Conformité | À construire | Intégrée |

| Évolutivité | Manuelle | Automatique |

Tendances technologiques émergentes

Intelligence artificielle et machine learning

L'IA transforme les capacités de détection du SOC :

- Détection d'anomalies non supervisée : Identification de menaces inconnues

- Réduction des faux positifs : Amélioration continue des modèles

- Attribution automatique : Corrélation avec les campagnes d'attaquants connus

- Prédiction des attaques : Analyse prédictive basée sur les patterns historiques

Extended Detection and Response (XDR)

L'XDR étend les capacités EDR à l'ensemble de l'infrastructure :

- Visibilité unifiée : Corrélation endpoints, réseau, email, cloud

- Détection cross-domain : Identification d'attaques multi-vecteurs

- Réponse coordonnée : Actions automatisées sur plusieurs couches

- Timeline unifiée : Reconstruction complète des chaînes d'attaque

Cette évolution technologique continue du SOC nécessite une veille constante et une adaptation régulière de l'architecture pour maintenir une posture de sécurité optimale face aux menaces émergentes.

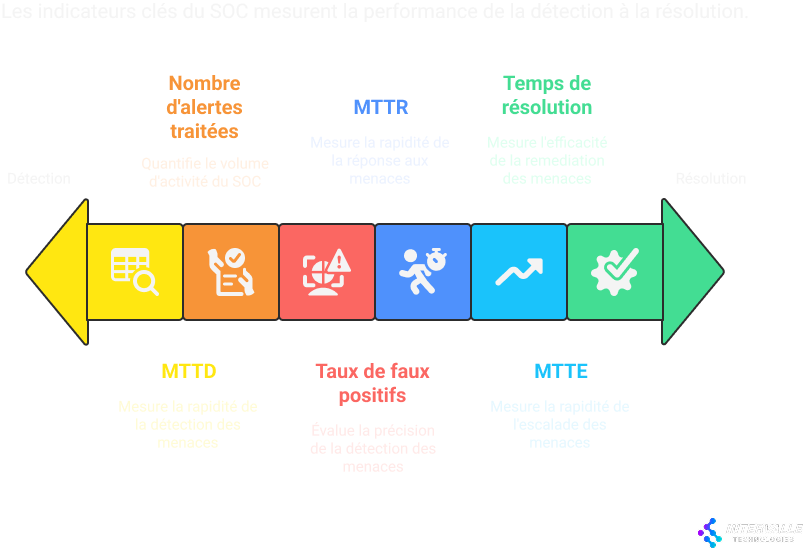

Métriques et indicateurs de performance

KPI essentiels du SOC

Un SOC efficace mesure sa performance via des indicateurs clés :

Indicateurs de détection

- MTTD (Mean Time To Detection) : Temps moyen de détection

- Nombre d'alertes traitées : Volume d'activité

- Taux de faux positifs : Qualité de la détection

Indicateurs de réponse

- MTTR (Mean Time To Response) : Temps moyen de réponse

- MTTE (Mean Time To Escalation) : Délai d'escalade

- Temps de résolution : Efficacité de la remediation

Reporting et communication

Le SOC produit des rapports réguliers pour différentes audiences :

- Rapports opérationnels : Métriques quotidiennes et hebdomadaires

- Tableaux de bord exécutifs : Vision stratégique mensuelle

- Rapports d'incidents : Analyses post-mortem détaillées

Défis et évolutions du SOC

Défis actuels

Les SOC font face à plusieurs défis majeurs :

Volume croissant des alertes

La multiplication des sources de données génère un afflux d'alertes. Par conséquent, les équipes doivent prioriser efficacement pour éviter la fatigue des alertes.

Pénurie de compétences

Le marché de la cybersécurité souffre d'une pénurie de talents qualifiés. Ainsi, les organisations peinent à recruter et retenir les experts SOC.

Évolution des menaces

Les cybercriminels développent des techniques sophistiquées. Néanmoins, les SOC s'adaptent en intégrant l'intelligence artificielle et l'automatisation.

Tendances futures

SOC as a Service

L'externalisation complète des fonctions SOC se démocratise, notamment pour les PME.

IA et Machine Learning

L'intelligence artificielle révolutionne la détection des menaces en analysant des patterns complexes.

Threat Intelligence intégrée

L'intégration de flux de renseignement sur les menaces améliore la détection proactive.

Conclusion : Le SOC, pilier de la cybersécurité moderne

Le SOC représente un investissement stratégique pour toute organisation soucieuse de sa sécurité numérique. D'abord, il fournit une capacité de surveillance continue 24/7. Ensuite, il garantit une réponse rapide aux incidents. Enfin, il assure la conformité réglementaire et la continuité d'activité.

L'évolution vers des modèles de SOC managé et MDR SOC offre aux entreprises l'accès à une expertise de pointe sans les contraintes d'un déploiement interne. Ainsi, le choix de la solution dépend des besoins spécifiques, du budget et de la maturité sécuritaire de l'organisation.

Chez Intervalle Technologies, nous accompagnons nos clients dans la définition et mise en œuvre de leur stratégie SOC, qu'elle soit interne, managée ou hybride. Notre expertise en tant que MSSP nous permet de proposer des solutions sur mesure, adaptées aux enjeux de chaque secteur d'activité.