Introduction

Découvrez l'atout indispensable pour une détection, une analyse et une réponse efficaces aux menaces : la Gestion des Informations et Événements de Sécurité (SIEM).Nous vous offrons l'opportunité de maîtriser parfaitement cet outil crucial, utilisé par toutes les organisations modernes et visionnaires. Plongeons-nous dans des cas pratiques et découvrons comment le SIEM permet aux entreprises de rester en avance face à des menaces persistantes et en constante évolution.

Qu'est-ce que le SIEM ?

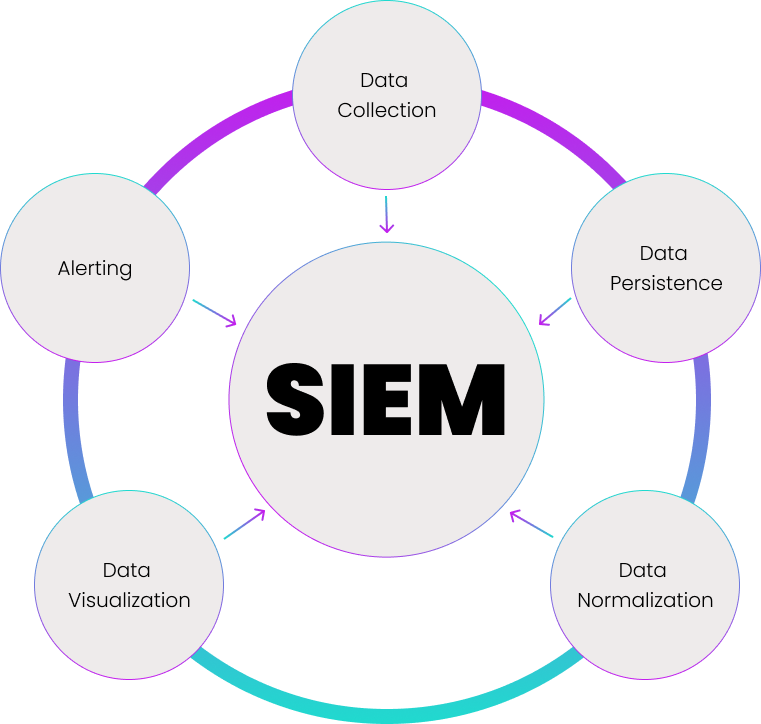

Un SIEM (prononcé "sim" en anglais) est une solution de cybersécurité avancée qui collecte et analyse les données de sécurité en temps réel à partir de multiples sources au sein d'une organisation. La corrélation des données permet une détection des menaces et une réponse rapide aux violations et activités suspectes

Le SIEM offre une visibilité et une protection complètes contre les cyberattaques sophistiquées actuelles. Il joue un rôle central dans les opérations de sécurité en fournissant des alertes exploitables, des rapports de conformité et un audit complet

Cette plateforme sophistiquée est un atout indispensable pour les équipes de sécurité, leur offrant une compréhension en temps réel de l'environnement de menaces en constante évolution et leur permettant de réagir rapidement pour protéger les données et les systèmes sensibles

La capacité du SIEM à corréler et à analyser les données provenant de sources diverses en fait un outil puissant pour détecter les menaces complexes et masquées. Il fournit aux organisations la visibilité nécessaire pour maintenir une posture de sécurité robuste et répondre aux exigences de conformité en constante évolution

En résumé, le SIEM est une solution de cybersécurité essentielle qui permet une détection et une réponse rapides aux menaces, tout en offrant une visibilité complète et une protection contre les cyberattaques sophistiquées.

Pourquoi le SIEM est-il important ?

Une solution SIEM est cruciale pour une cybersécurité robuste et offre de nombreux avantages aux organisations.

Tout d'abord, le SIEM détecte et contres les menaces de manière proactive grâce à une surveillance continue et à une analyse de corrélation. Il identifie les activités suspectes, permettant une réponse rapide aux incidents et une contenance des menaces.

De plus, le SIEM garantit la conformité réglementaire en répondant aux exigences de protection des données et spécifiques à chaque secteur d'activité. Il fournit des pistes d'audit complètes et des rapports de conformité, assurant ainsi la transparence et la responsabilité.

Le SIEM gère également les risques de manière efficace. En identifiant rapidement les activités anormales, il permet une réponse rapide et limite l'impact potentiel sur les opérations.

De plus, il améliore les capacités de réponse aux incidents en fournissant des alertes de sécurité en temps réel, en automatisant les processus et en offrant une vue centralisée des événements. Cela permet aux équipes de sécurité de réagir rapidement et de manière coordonnée aux menaces.

Des études de cas démontrent le retour sur investissement du SIEM, avec une réduction significative des temps de réponse et des temps d'arrêt, tout en prévenant les violations de données coûteuses et les pertes financières.

La solution SIEM est également évolutive et s'adapte sans problème aux infrastructures et volumes de données croissants. C'est un investissement à long terme qui répond aux défis émergents et garantit que la sécurité reste à la hauteur des exigences changeantes.

Enfin, le SIEM est aligné sur les normes industrielles telles que le Cadre de cybersécurité NIST et la ISO 27001, assurant ainsi le respect des meilleures pratiques et le renforcement de la posture de sécurité.

SIEM : Principaux termes et concepts

Lorsqu'on parle de SIEM (Security Information and Event Management), il est essentiel de comprendre certains termes et concepts clés. Découvrons-en quelques-uns :

Événements de sécurité :

Activités ou occurrences surveillées pour détecter d'éventuelles implications en matière de sécurité. Exemples : tentatives de connexion échouées, blocages par le pare-feu, détections de programmes malveillants.

Gestion des journaux (Log Management)

Collecte, stockage et analyse centralisés des journaux provenant de sources diverses. Permet la corrélation, l'audit et l'investigation d'incidents.

Règles de corrélation

Logique prédéfinie permettant d'identifier des modèles ou des combinaisons d'événements. Déclenche des alertes en cas de menaces potentielles ou de violations de politique.

Informations sur les menaces (Threat Intelligence)

Données contextualisées sur les menaces cybernétiques émergentes, les indicateurs de compromission (IoC) et les tactiques, techniques et procédures adverses (TTP).

MITRE ATT&CK

Base de connaissances accessible mondialement sur les tactiques et techniques adverses. La cartographie des datasets de l'entreprise sur la matrice ATT&CK améliore la détection des menaces.

Analytique de sécurité (Security Analytics)

Capacités avancées d'analyse des données et d'apprentissage automatique au sein du SIEM. Permet l'analytique du comportement des utilisateurs (UBA) et la détection des anomalies.

Centre d'opérations de sécurité (Security Operations Center, SOC)

Unité centralisée combinant personnes, processus et technologies. Responsable de la surveillance, de la détection, de l'investigation et de la réponse aux incidents de cybersécurité.

Analyste du SOC

Professionnel de la cybersécurité au sein du SOC. Chargé de surveiller les alertes du SIEM, d'analyser les événements de sécurité et d'initier la réponse aux incidents.

Orchestration de la sécurité et réponse automatisée (Security Orchestration and Automated Response, SOAR)

Capacités intégrées pour la gestion des incidents, l'orchestration et les actions de réponse automatisée basées sur les alertes du SIEM.

En maîtrisant ces concepts liés au SIEM et au rôle du SOC/analyste du SOC, les organisations peuvent tirer parti de leur solution SIEM tout au long du cycle de vie des opérations de sécurité.

Fonctionnalités clés du SIEM

Nos experts en cybersécurité chez Intervalle Technologies s'accordent pour dire que la compréhension des fonctionnalités de base d'un système de gestion des informations et des événements de sécurité (SIEM) est essentielle pour tirer le meilleur parti de celui-ci.

Un SIEM robuste, tel que Qradar ou Fortisiem, collecte et analyse les données d'événements de sécurité provenant de nombreuses sources, identifiant ainsi les menaces potentielles avant qu'elles ne se transforment en problèmes majeurs.

Les fonctionnalités de base d'un SIEM incluent plusieurs aspects clés tels que :

Agrégation des données

Les systèmes SIEM accomplissent deux prouesses simultanément. Premièrement, ils collectent diverses catégories de données provenant de journaux, d'événements et d'alertes issus d'outils de sécurité tels que les pare-feu, les antivirus et les dispositifs IDS. Deuxièmement, ils consolident ces données de manière transparente, facilitant ainsi leur examen. La corrélation simplifiée contribue à une identification plus rapide des dangers

Une agrégation de données de haute qualité améliore la visibilité, accélère les processus opérationnels et renforce la prise de décisions éclairées concernant les mesures de cybersécurité

Néanmoins, faire trop confiance à l'apprentissage automatique basé sur des sources de données douteuses ou une compréhension contextuelle insuffisante pourrait conduire à des conclusions erronées

Pour éviter ces pièges, privilégiez des flux de données fiables et vérifiés tout en utilisant des méthodes d'apprentissage automatique pour la discernement et l'harmonisation. De plus, assurez-vous que vos RSSI aient un accès illimité aux données brutes et consolidées pour garder le contrôle sur les actions stratégiques

En intégrant stratégiquement l'agrégation des données, vous favorisez une combinaison judicieuse d'automatisation et d'expertise humaine, cultivant ainsi une intelligence des menaces sophistiquée et une vision stratégique au sein de vos tactiques défensives.

Analyse en temps réel

Les systèmes SIEM se distinguent également par leur capacité d'analyse en temps réel. À mesure que de nouvelles données affluent, ils examinent instantanément chaque événement

L'objectif est de pouvoir détecter les irrégularités sur le fait : transferts de données importants, connexions répétées, activités réseau inhabituelles, rien ne leur échappe. De plus, ils identifient les modèles complexes indiquant une intention malveillante, comme les attaques coordonnées ou les menaces internes. Ainsi, les risques potentiels pour la sécurité sont immédiatement mis au jour

Lorsque des comportements anormaux sont détectés, les outils SIEM envoient des notifications instantanées. Cela permet aux analystes de sécurité d'intervenir rapidement face aux violations de politique ou aux tentatives d'accès non autorisées.

Les notifications en temps réel de ces activités suspectes sont cruciales pour une réponse efficace. Les solutions SIEM jouent un rôle essentiel dans la détection précoce et la réaction rapide.

Les règles peuvent être des politiques spécifiques définissant une utilisation acceptable ou des conditions prédéfinies basées sur les normes de l'industrie

Les algorithmes sophistiqués peuvent inclure des lignes de base statistiques ou des heuristiques, tandis que l'apprentissage automatique intègre des modèles prédictifs basés sur l'IA pour améliorer la reconnaissance des modèles et s'adapter aux menaces en constante évolution

En équipant votre infrastructure de sécurité avec un SIEM doté d'une analyse en temps réel, vous renforcez vos défenses et réduisez considérablement les délais de réponse aux incidents

L'exploitation de fonctionnalités analytiques et automatisées étendues garantit une protection optimale de vos actifs numériques. Ainsi, en adoptant l'analyse en temps réel, vous restez à l'avant-garde de la lutte contre les nouveaux défis de cybersécurité.

Détection des menaces

Une détection des menaces efficace permet aux organisations de gérer proactivement les risques cybernétiques. Les signes avant-coureurs permettent une prise de décision éclairée et une réponse aux incidents rationalisée.

Mettez en œuvre des stratégies complètes de détection des menaces pour une meilleure visibilité et réactivité. Affinez les règles de détection et tirez parti de l'apprentissage automatique pour des performances optimales.

La détection des menaces est cruciale, et le SIEM joue un rôle de premier plan dans ce domaine.

Réponse aux incidents

Passons maintenant à la capacité extraordinaire de réponse aux incidents offerte par le SIEM ! Les anomalies détectées déclenchent des actions immédiates, et c'est cette rapidité de réaction qui fait la différence lors d'une cyberattaque.

Une fois les menaces identifiées, les efforts de remédiation commencent immédiatement, limitant ainsi les dommages potentiels

L'objectif principal est de contenir la menace suspectée, d'évaluer l'ampleur des dommages, de corriger les vulnérabilités et de rétablir les opérations normales tout en minimisant les perturbations pour l'entreprise

Des mécanismes efficaces de réponse aux incidents impliquent l'automatisation, permettant au personnel de sécurité d'évaluer efficacement la gravité de chaque incident, de les hiérarchiser en conséquence et d'agir de manière décisive pour contrer les attaques

L'intégration d'algorithmes d'apprentissage automatique permet également aux SIEM de prédire les incidents futurs, améliorant ainsi la posture défensive globale de l'environnement protégé

Les plateformes SIEM offrent une force considérable en matière de réponse aux incidents, permettant aux organisations de se renforcer contre des cybermenaces multidimensionnelles

Pour optimiser les processus de gestion des incidents, tirez parti des avantages suivants :

1. Playbooks automatisés :

La réponse efficace aux incidents repose sur des actions orchestrées et synchronisées, pilotées par une automatisation intelligente. Des playbooks personnalisables permettent aux professionnels de la sécurité de définir des séquences de tâches adaptées à différents types d'incidents, assurant ainsi une exécution transparente et accélérant les temps de réponse

2. Corrélation de données multi-sources :

La combinaison de vastes ensembles de données de télémétrie provenant de sources diverses renforce la précision et la pertinence des détections d'incidents. L'application d'outils d'analyse et d'algorithmes d'apprentissage automatique aux journaux et événements agrégés améliore le ratio signal/bruit, conduisant à des alertes plus fiables et à une visibilité accrue dans des environnements dynamiques

3. Flux d'informations sur les menaces à jour :

S'abonner à des fournisseurs réputés d'informations sur les menaces offre aux organisations des insights exploitables sur les nouvelles tactiques, techniques et procédures (TTP) utilisées par les attaquants. L'intégration continue de ces mises à jour dans les règles du SIEM améliore la reconnaissance des modèles, conduisant à une détection et une éradication plus rapides des exploits zero-day et des campagnes ciblées

La rationalisation des processus de gestion des incidents à travers ces approches stratégiques se traduit par des métriques de temps de réponse plus rapides, une meilleure prise de décision et une efficacité accrue dans la lutte contre les menaces persistantes

Ces avancées permettent aux défenseurs de rester résilients face à des paysages de menaces en expansion et en constante évolution.

Rapports de conformité

Les rapports de conformité sont une fonctionnalité essentielle du SIEM, aidant les organisations à respecter les exigences réglementaires spécifiques.

Ces rapports détaillés évaluent le respect des normes et règles spécifiques à chaque secteur, en enregistrant les incidents de sécurité, les violations de politique et l'état général de la sécurité. Ils simplifient les processus d'audit et d'évaluation, garantissant la conformité aux normes industrielles.

En utilisant les rapports de conformité, les entreprises s'assurent de respecter les directives de leur secteur, réduisant ainsi les risques et évitant les amendes.

Des rapports transparents instaurent la confiance auprès des entités, des investisseurs et des autorités. La rationalisation des opérations qui en résulte améliore l'efficacité et favorise la prospérité. Voici quelques exemples :

Conformité RGPD et loi 18-07 : Les organisations démontrent leur respect du Règlement Général sur la Protection des Données (RGPD) et de la loi sur la protection des données applicable localement. Cela inclut la gestion des consentements, la protection des données personnelles et la transparence dans leur traitement.

ISO 27001 : Les entreprises peuvent afficher leur certification ISO 27001, une norme reconnue internationalement pour la mise en place d'un Système de Management de la Sécurité de l'Information (SMSI). Cette certification démontre l'existence de contrôles rigoureux pour protéger les informations sensibles.

RNSI 2020 : est le Référentiel National de Sécurité des Systèmes d'Information publié par l'Algérie en 2020. Il fournit un cadre pour la mise en place et la gestion d'un Système de Management de la Sécurité de l'Information (SMSI) au sein des organismes publics algériens.

Avantages de l'utilisation du SIEM

L'utilité de renforcer la cybersécurité avec un système de gestion des informations et des événements de sécurité (SIEM) n'est plus à prouver

À l'ère du numérique, les entreprises ont besoin d'outils avancés pour détecter les menaces, garantir la conformité réglementaire et rationaliser leurs opérations

Voici quelques avantages de l'intégration d'une solution SIEM robuste dans votre posture de cybersécurité :

Meilleure visibilité de la sécurité

Avec autant d'appareils connectés aux réseaux modernes, il peut être difficile de maintenir une visibilité complète. Cependant, l'intégration d'un outil SIEM fournit une surveillance et une analyse en temps réel des événements sur tous les actifs du réseau

Cette centralisation offre une meilleure visibilité de la situation, permettant aux équipes de sécurité d'identifier rapidement les activités suspectes et de réagir aux incidents graves.

De plus, en utilisant des algorithmes d'apprentissage automatique et l'intelligence artificielle, les SIEM peuvent prédire les vulnérabilités potentielles et fournir des recommandations exploitables

Détection et réponse plus rapides aux menaces

Un avantage clé de l'utilisation d'une plateforme SIEM est sa capacité à agréger les données de multiples sources, à corréler les événements et à hiérarchiser les alertes en fonction des niveaux de gravité

Ces fonctionnalités permettent aux analystes de se concentrer sur les menaces réelles au lieu de trier des montagnes de journaux irrelevants

Par conséquent, les organisations qui utilisent des solutions SIEM bénéficient de temps de détection et de résolution moyens plus rapides que celles qui n'en ont pas

De plus, les capacités d'automatisation accélèrent encore les processus de résolution des incidents tout en réduisant les erreurs humaines

Meilleure gestion de la conformité

Les exigences réglementaires continuent d'évoluer, ce qui rend de plus en plus difficile pour les entreprises de maintenir une conformité constante

La mise en œuvre d'une solution SIEM fiable simplifie les tâches de gestion de la conformité en générant automatiquement des rapports conformes aux normes spécifiques de l'industrie

Il aide à démontrer la conformité lors des audits, réduit la charge de travail manuelle associée à la documentation et minimise le risque de pénalités pour non-conformité. Parmi les réglementations prises en charge, on trouve le RGPD, PCI DSS, SOX et HIPAA

Efficacité opérationnelle améliorée

Enfin, l'intégration d'une plateforme SIEM entraîne une amélioration de l'efficacité globale de l'organisation. Au lieu de gérer manuellement de multiples contrôles de sécurité répartis sur des systèmes distincts, le personnel de sécurité accède à des tableaux de bord unifiés présentant les métriques essentielles en un coup d'œil

De plus, des playbooks intégrés facilitent la normalisation des procédures, améliorant ainsi la cohérence et la reproductibilité des réponses

En définitive, ces améliorations permettent aux équipes d'allouer plus efficacement les ressources aux initiatives stratégiques plutôt qu'à la gestion quotidienne des incidents

Mettre en place une stratégie SIEM réussie

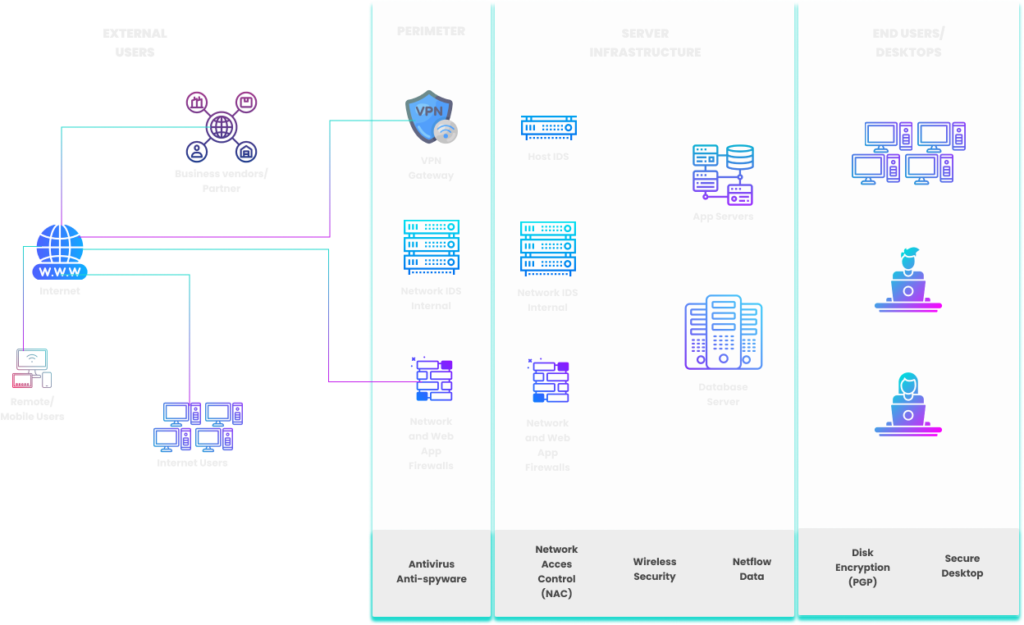

La sélection d'une solution SIEM nécessite une compréhension approfondie du paysage organisationnel. Une cartographie de l'infrastructure permet une prise de décision éclairée, conduisant à une intégration transparente.

L'exploration de l'environnement fournit une base solide pour des stratégies ciblées face aux menaces. Une évaluation complète de l'infrastructure jette les bases d'un déploiement efficace du SIEM.

De plus, l'implication des parties prenantes garantit un alignement stratégique et un soutien tout au long. Enfin, une planification minutieuse, comprenant des objectifs bien définis, des ressources dédiées et un calendrier réaliste, assure un SIEM harmonieux.

Identification des Use Cases

L'élaboration de cas d'utilisation efficaces pour un SIEM nécessite une compréhension approfondie du paysage des risques spécifique à votre organisation. La justification de chaque cas d'utilisation met en lumière sa raison d'être, en s'appuyant sur des tactiques d'attaquant et des indicateurs spécifiques à votre secteur.

Un processus d'évaluation méticuleux garantit que les cas d'utilisation sélectionnés reflètent les menaces actuelles et trouvent un écho chez les parties prenantes.

Évaluation des menaces de base

Commencez par examiner les méthodes d'attaque les plus répandues dans votre secteur. Des sources fiables, telles que les matrices MITRE ATT&CK, les rapports d'enquête sur les violations de données de Verizon et les bases de données réputées sur la cybercriminalité, alimentent votre évaluation initiale des menaces. Harmoniser les cas d'utilisation du SIEM avec les thèmes prédominants renforce la défense contre les menaces plausibles.

Analyse historique

Analysez les incidents passés ayant touché votre institution ou des acteurs comparables dans votre domaine. Reconnaître les schémas répétitifs ou les particularités manifestées lors des violations précédentes éclaire les signaux latents nécessitant une vigilance accrue. Intégrer des indices propres à votre secteur arme votre équipe SOC d'indices indispensables pour la détection et l'élimination rapides d'invasions similaires.

Conformité réglementaire

Tenez compte des politiques internes régissant la confidentialité des données, des décrets obligatoires et des accords contraignants. Veiller au respect des normes et lois externes, notamment le RGPD, loiu 18-07, HIPAA, PCI-DSS, évite les risques juridiques tout en cultivant la confiance des clients.

Personnalisation

Rappelez-vous que chaque entreprise a des portefeuilles de risques uniques. La personnalisation est primordiale lors de la conception de cas d'utilisation SIEM spécifiquement adaptés à votre environnement opérationnel. La personnalisation comprend l'ajustement des modèles génériques en fonction de critères exclusifs, de schémas de pondération et de procédures d'escalade, produisant une défense sur mesure.

Amélioration continue

L'évolution des cas d'utilisation SIEM nécessite une réflexion constante sur leurs objectifs et résultats finaux. L'audit systématique des composants aiguise les protections de cybersécurité contre les menaces actuelles, sécurise les systèmes essentiels à la mission et maintient la continuité des activités dans un environnement virtuel de plus en plus hostile.

Sélectionner les sources de données appropriées

La sélection de sources de données appropriées pour votre solution SIEM (Security Information and Event Management) est cruciale pour concevoir une stratégie de surveillance de la sécurité et de détection des menaces efficace. Pour prendre des décisions éclairées, suivez ces recommandations :

- Matrice Valeur-Volume : Distinguez les sources de données en fonction de leur volume et de leur valeur. Par exemple, les journaux de proxy génèrent des volumes importants de données tout en offrant une valeur significative dans la création de scénarios de détection de sécurité, tels que l'identification des canaux C2 et des tunnels SSH. La compréhension de cette relation aide à une priorisation judicieuse des sources de données.

- Sélection centrée sur les menaces : Adaptez le choix des sources de données en fonction des menaces ciblées et des réponses correspondantes. Faire correspondre les sources de données à des menaces spécifiques et à des mesures de réaction affine le déploiement de votre solution SIEM pour une gestion active des menaces.

- Approche progressive : Commencez modestement avec des collectes de données limitées, en vous concentrant sur une seule source de données dans un premier temps. Cette introduction progressive met en lumière les avantages du SIEM et clarifie les réactions nécessaires face aux menaces identifiées avant d'étendre les efforts de collecte de données.

- Niveaux de performance gérable : Définissez des critères de performance raisonnables pour l'outil SIEM, garantissant ainsi son alignement avec les objectifs de surveillance de la sécurité et de réponse aux incidents de l'organisation. L'évaluation de ces paramètres vous aide à déterminer si les sources de données sélectionnées sont adaptées au renforcement des procédures SIEM.

En suivant ces recommandations, les organisations peuvent sélectionner et hiérarchiser stratégiquement les sources de données pour leur implémentation SIEM, améliorant ainsi leur posture de sécurité, leurs capacités de détection des menaces et leur compétence opérationnelle globale.

Configurer les alertes et les notifications dans le SIEM

La configuration des alertes et des notifications est un aspect crucial dans la mise en œuvre d'une stratégie SIEM efficace, incluant une gestion appropriée de l'escalade des alertes. La définition des critères de déclenchement des alertes permet une réponse rapide et automatisée aux incidents de sécurité.

La configuration des alertes et notifications implique de définir des conditions spécifiques qui déclenchent l'envoi de messages automatisés par e-mail, SMS ou via des tableaux de bord

Ces déclencheurs peuvent inclure des tentatives d'authentification échouées. Ainsi que des changements inattendus dans la configuration du système ou encore des activités réseau anormales.

Une fois les alertes configurées, la plateforme SIEM communiquera de manière proactive sur les incidents de sécurité.

Les analystes bénéficient ainsi d'une diffusion d'informations en temps opportun, leur permettant d'intervenir rapidement sans nécessiter une surveillance constante

Cette approche améliore la réactivité globale et réduit le temps moyen de reconnaissance (MTTA) et de résolution (MTTR) des problèmes.

Optimisez le processus de configuration des alertes en effectuant des ajustements itératifs

Commencez par des règles générales, puis affinez-les progressivement pour réduire les faux négatifs et les alertes inutiles. De plus, établissez des niveaux de priorité basés sur l'urgence et l'impact potentiel des événements.

La configuration des alertes et des notifications constitue un pilier fondamental dans la mise en place d'une pratique SIEM mature

Elle contribue à l'excellence opérationnelle et renforce la résilience cybernétique de l'organisation

Maîtriser cet aspect crucial de la mise en œuvre du SIEM est essentiel pour assurer le succès de votre stratégie de sécurité.

Développer des plans de réponse aux incidents

Les organisations doivent élaborer des plans de réponse aux incidents (PRI) complets et efficaces pour gérer de manière optimale les crises de cybersécurité.

Un PRI guide les actions de l'Équipe de Réponse aux Incidents (ERT) lors d'un incident de sécurité, aidant ainsi à limiter les dommages et à accélérer la restauration des systèmes affectés. Voici un guide concis pour créer un PRI adapté à un environnement SIEM :

Constitution d'une Équipe de Réponse aux Incidents (ERT) :

Formez une équipe dédiée de professionnels experts comme le DSSI, des administrateurs de réponse aux incidents et des chercheurs en cybersécurité. Cette équipe doit inclure des représentants des affaires juridiques et des relations publiques pour une approche globale.

L'implication de ces différents experts permettra une réponse efficace et coordonnée aux incidents de sécurité. La diversité des compétences au sein de l'équipe est essentielle pour gérer les aspects techniques, légaux et de communication.

Une équipe dédiée garantit une gestion efficace et coordonnée des incidents de sécurité.

Identification des Actifs Stratégiques et des Risques Associés :

Déterminer les actifs critiques nécessitant une protection renforcée et identifier les risques potentiels au sein des systèmes de l'organisation permet de concentrer les efforts de réponse de manière efficace. Classifiez les actifs en fonction de critères tels que la sensibilité, la disponibilité, la confidentialité et la fonctionnalité. Identifiez les points faibles susceptibles d'être exploités en raison de contrôles insuffisants, de maillons faibles ou de configurations erronées.

Élaboration du Plan de Réponse aux Incidents :

Concevez un PRI complet décrivant la séquence d'actions à entreprendre lors d'un incident de sécurité. Divisez la procédure en phases séquentielles, à savoir :

- Identification : Détecter et identifier la présence d'un incident de sécurité.

- Confinement : Isoler les systèmes affectés pour prévenir toute propagation de l'incident.

- Éradication : Éliminer toutes les traces de l'intrusion, réparer les composants endommagés et restaurer les systèmes à leur état d'origine.

- Récupération : Restaurer progressivement les opérations standard, en vérifiant minutieusement les systèmes et en s'assurant de l'absence d'effets résiduels.

- Activités post-incident : Documenter les enseignements tirés, effectuer des analyses de causes profondes, recommander des actions correctives et réviser régulièrement le PRI pour l'améliorer.

Élaboration d'un Plan de Communication Clair et Efficace :

Concevez un plan de communication clair et efficace pour faciliter les échanges d'informations entre l'ERT et les parties prenantes, internes et externes

Incluez des points de contact pour joindre rapidement les membres de l'ERT en cas d'incident cyber

Désignez des résponsables chargés de transmettre des informations précises et actualisées aux employés, clients, partenaires, régulateurs et médias.

Test et Mise à Jour Régulière du Plan de Réponse :

Évaluez et mettez à jour régulièrement le PRI pour en assurer la pertinence et l'efficacité face aux menaces émergentes du cyberespace

Capitalisez sur les enseignements tirés des incidents réels pour améliorer en continu la robustesse du plan

Organisez régulièrement des exercices de simulation impliquant divers scénarios d'attaque, encourageant ainsi la collaboration et l'amélioration des compétences de l'ERT

Favorisez un dialogue ouvert sur les faiblesses identifiées et les pistes d'amélioration, stimulant ainsi les progrès dans le domaine de la préparation et de la résilience face aux menaces cybernétiques.

Le SIEM et ses cas d'utilisation courants

Découvrez comment les solutions SIEM (Security Information and Event Management) aident les entreprises du monde entier à détecter plus rapidement les menaces et à renforcer leur posture de sécurité.

Détection des intrusions sur le réseau

La détection d'intrusion réseau constitue un pilier fondamental de la cybersécurité robuste. De plus, les solutions SIEM peuvent déceler des anomalies subtiles indiquant des activités malveillantes dissimulées.

La détection d'anomalies identifie les irrégularités liées à des tentatives de reconnaissance, des attaques DDoS ou l'exfiltration de données. Ces collaborations élargissent la portée des points de données disponibles, permettant aux analystes de disséquer les détails.

En fin de compte, ces perspectives multidimensionnelles offrent une compréhension holistique de la dynamique réseau en temps réel.

Analyse du comportement des utilisateurs

L'UBA représente une innovation pour lutter contre les menaces d'acteurs malveillants furtifs. Les plateformes UBA établissent des normes de comportement, identifiant les incohérences suggérant des accès non autorisés.

Les solutions SIEM s'intègrent parfaitement aux technologies UBA, élargissant la portée des identifiants surveillés. Cela inclut les journaux d'authentification, les enregistrements de session, les appels d'API et les connexions cloud.

Par la suite, l'apprentissage automatique analyse les attributs de ces transactions pour identifier les artefacts suspects. Parmi les indicateurs notables, citons les tentatives de connexion échouées, les sessions simultanées et les modifications rapides de fichiers.

Ces indicateurs fournissent aux équipes de sécurité des informations précieuses pour détecter les activités suspectes.

Surveillance de la sécurité du cloud

Le cloud computing continue de remodeler les paysages, donnant naissance à de nouveaux paradigmes. Cependant, ce changement introduit des complications en gouvernance, gestion des risques et conformité, obligeant les professionnels à réévaluer les contrôles.

De plus, les solutions SIEM répondent à ces exigences en étendant leur prise en charge aux environnements cloud. Par ailleurs, les fournisseurs cloud offrent une compatibilité immédiate, permettant une synchronisation bidirectionnelle des données.

En outre, les données consolidées alimentent des requêtes multidimensionnelles révélant des vulnérabilités et configurations incorrectes. Ainsi, les alertes permettent aux architectes cloud de rectifier rapidement les configurations erronées.

En conclusion, les solutions SIEM jouent un rôle crucial dans la gestion de la sécurité et de la conformité.

Menaces internes

Les internes représentent une menace due à leur connaissance des actifs sensibles et leur accès privilégié. De plus, certains employés ont une influence disproportionnée sur l'espionnage, le vol de propriété intellectuelle ou la fraude.

Pour lutter contre cette menace interne, les solutions SIEM se concentrent sur la traçabilité des empreintes numériques. En outre, la corrélation de données permet de dresser un portrait détaillé des individus.

Par la suite, l'analyse met en lumière des associations indiquant des comportements répréhensibles comme des conflits d'intérêts.Ainsi, la détection précoce de signaux d'alerte déclenche des mesures préventives contre les dommages causés par les employés.

En conclusion, les solutions SIEM jouent un rôle crucial dans la détection et la prévention des menaces internes.

Menaces persistantes avancées (APT)

Les APT désignent des opérateurs sophistiqués menant des campagnes prolongées caractérisées par la furtivité et la résilience.

De plus, ces menaces, généralement parrainées par divers acteurs, ciblent sans relâche des objectifs de grande valeur avec détermination.

Les solutions SIEM jouent un rôle crucial dans la déjouant ces menaces en centralisant d'immenses quantités de renseignements sur les menaces.

Par ailleurs, face aux exploits zero-day, les solutions SIEM appliquent des approches heuristiques pour déceler des modèles obscurs cachés.

En outre, les traits suspects incluent la formation de canaux de commande et contrôle, ainsi que des flux de communication chiffrés.

Enfin, les solutions SIEM complètent les ensembles de règles par des environnements de sandbox avancés, renforçant ainsi leur arsenal contre les APT.

Rapport de conformité

Les organisations doivent se conformer à des réglementations dictant des responsabilités en matière d'audit et de reporting. De plus, les solutions SIEM répondent à ces exigences en fournissant des rapports préfabriqués conformes aux secteurs réglementés.

En outre, les solutions SIEM peuvent produire des rapports personnalisés, simplifiant ainsi le processus de certification.Par ailleurs, des tableaux de bord résument les aspects cruciaux, tandis que des graphiques illustrent les ventilations.

De plus, les utilisateurs bénéficient d'une visualisation interactive, de filtres dynamiques et d'options de style conditionnel.En conclusion, la sélection et la compréhension des sources de données sont essentielles pour des stratégies SIEM efficaces.

Enfin, les RSSI peuvent perfectionner ces aspects cruciaux en maîtrisant la gestion des sources de données.

Futures tendances de la technologie SIEM

Anticipez les tendances avec ces quatre innovations technologiques émergentes dans les systèmes SIEM qui révolutionneront la cyberdéfense.

Intelligence artificielle et apprentissage automatique

L'IA et l'AA sont des technologies prometteuses qui influencent significativement les prochains développements des systèmes de gestion des informations et des événements de sécurité (SIEM).

De plus, les SIEM renforcés par l'IA facilitent une détection sophistiquée des menaces grâce à des algorithmes intelligents, réduisant ainsi les faux positifs et améliorant la précision.

En outre, l'AA contribue à affiner dynamiquement les règles et la configuration des SIEM sans instructions de programmation explicites.

Enfin, l'exploitation de l'IA et de l'AA ouvre la voie à l'analytique prédictive, permettant d'identifier les menaces potentielles avant leur concrétisation et de prendre des mesures préventives.

Détection et réponse aux terminaux intégrées (EDR)

La détection et la réponse aux terminaux (EDR) représentent une autre tendance émergente s'amalgamant aux architectures SIEM conventionnelles

L'EDR se spécialise dans le suivi et la sécurisation des terminaux répartis sur les réseaux, complétant les fonctionnalités centralisées de journalisation et de reporting propres aux SIEM

Cette combinaison donne naissance à des mécanismes de protection puissants, étendus à de nombreux appareils, plateformes et applications

L'intégration de l'EDR aux SIEM renforce les corrélations d'événements, accélère les temps de réponse et favorise une protection globale des actifs.

Orchestration, automatisation et réponse de la sécurité (SOAR)

L'orchestration, l'automatisation et la réponse de la sécurité (SOAR) annoncent d'autres progrès dans la technologie SIEM

Les SOAR intègrent les composants du SOC, harmonisent les flux de travail et synchronisent les canaux de communication. Cette consolidation accélère le triage, réduit les délais de résolution et diminue la dépendance aux tâches chronophages.

L'association du SIEM au SOAR assure une cyberdéfense cohérente, réactive et résiliente contre les menaces.

Services gérés et options d'externalisation du SIEM

Les services gérés et l'externalisation de SIEM sont attractifs pour les entreprises avec des ressources limitées. Les fournisseurs tiers prennent en charge l'administration, la configuration et la maintenance des installations SIEM.

Ils permettent aux équipes internes de se concentrer sur leurs compétences principales.

Les services gérés fournissent une infrastructure surveillée par des experts, assurant une vigilance permanente. L'externalisation offre des économies par rapport au recrutement et à la formation internes. La technologie SIEM progresse rapidement grâce à des innovations telles que l'IA et l'EDR intégrée.

Conclusion

Le SIEM sert de pierre angulaire dans les approches contemporaines de cybersécurité. Sa capacité à agréger et analyser de grandes quantités de données en fait un outil indispensable.

L'utilisation efficace du SIEM implique la maîtrise d'un mélange de compétences en sécurité et gestion des journaux. Les professionnels expérimentés dans le déploiement et l'ajustement des systèmes SIEM sont très demandés.

Enfin, le SIEM évolue vers l'infusion de technologies progressistes comme l'IA et l'apprentissage automatique. Ces avancées améliorent la précision, réduisent les faux positifs et accélèrent les temps de réponse.

Ressources supplémentaires

Voici quelques lectures suggérées pour approfondir les concepts et les applications du SIEM:

- *Security Information and Event Management (SIEM) Implementation*. Par David R. Miller, Shon Harris, Allen Harper, Stephen VanDyke, Chris Blask.

- *Crafting the InfoSec Playbook: Security Monitoring and Incident Response Master Plan* écrit par Jeff Bollinger, Brandon Enright, Matthew Valites.

- *SECURITY INFORMATION AND EVENT MANAGEMENT (SIEM) : Architecture, Deployment and Best Practices*. rédigé par Ali Hadi.

Glossaire des termes

Un jargon inconnu entrave souvent la compréhension, en particulier lors de la découverte de nouveaux sujets. Aussi, voici un glossaire démystifiant certains terminologies fréquemment rencontrées tout au long de cette exploration :

- Journal : Enregistrements générés par des applications logicielles, des systèmes d'exploitation ou des équipements réseau. Exemples : tentatives d'authentification, connexions réseau, erreurs de programme, etc.

- Règles de corrélation : Directives guidant les moteurs SIEM dans l'association d'entrées apparemment disparates réparties dans de multiples journaux. Des règles de corrélation bien conçues permettent d'identifier des relations significatives ayant des implications tangibles.

- Faux négatifs : Cas où un SIEM ne signale pas des actions potentiellement dangereuses malgré leur existence. Une abondance de faux négatifs érode la confiance dans la capacité du système à détecter de véritables menaces.

- Faux positifs : Occurrences bénignes sont faussement étiquetées comme malveillantes. Un excès de faux positifs entraîne une perte de ressources consacrée à la poursuite de non-problèmes.

- Normalisation : Procédure consistant à reformater des données brutes de journal en structures uniformes propices à un traitement et une interprétation cohérents. La normalisation réduit l'ambiguïté et facilite les comparaisons entre des ensembles de données autrement incohérents.

- Escalade d'alerte : Notifications progressivement intensifiées déclenchées par des déclencheurs prédéfinis dans une plateforme SIEM, atteignant les échelons supérieurs jusqu'à obtenir l'attention nécessaire.

- Renseignement sur les menaces : Bases de connaissances soigneusement élaborées accumulant des informations tirées de l'observation des exploits, tactiques et motifs des cybercriminels. L'ingestion de flux de renseignement sur les menaces maintient les SIEM à jour, améliorant leur capacité à repérer de nouveaux vecteurs d'attaque.

La compréhension de ces définitions est cruciale pour saisir les facettes complexes intégrales à la technologie SIEM.