CVE le système qui structure la cybersécurité

Le programme Common Vulnerabilities and Exposures (CVE) occupe une place centrale dans le monde numérique . Depuis 1999, ce système attribue des identifiants uniques aux vulnérabilités logicielles découvertes. Ainsi, chercheurs, entreprises et gouvernements peuvent communiquer efficacement sur les menaces.

Cependant, un événement majeur a récemment secoué cette stabilité. Le 15 avril 2025, MITRE a annoncé la fin potentielle de son soutien au programme CVE. Cette nouvelle a provoqué une onde de choc dans la communauté cybersécuritaire mondiale. Heureusement, la CISA a rapidement réagi en prolongeant le financement pour 11 mois.

Néanmoins, cette crise révèle une fragilité préoccupante. Le programme CVE dépend entièrement d'un financement gouvernemental américain unique. Cette situation soulève des questions fondamentales sur la pérennité d'un système devenu indispensable.

Par conséquent, il est urgent d’analyser les implications concrètes de cette crise pour l’écosystème de la cybersécurité. De plus, il devient essentiel d’explorer des solutions durables afin de préserver l’avenir du programme CVE. Cet article examine donc les conséquences possibles d’une interruption brutale du système de gestion des vulnérabilités.

Comprendre l'Écosystème CVE : Un Pilier de la Sécurité Numérique

Le Fonctionnement du Système CVE

Le programme CVE fonctionne comme un registre mondial des vulnérabilités. Chaque faille découverte reçoit un identifiant unique, par exemple CVE-2023-12345. Ce système standardisé offre plusieurs avantages cruciaux pour la sécurité mondiale.

D'abord, il garantit une identification claire et uniforme des vulnérabilités. Ensuite, il facilite la collaboration entre acteurs internationaux de la cybersécurité. Enfin, il alimente les outils de sécurité utilisés quotidiennement par millions d'organisations.

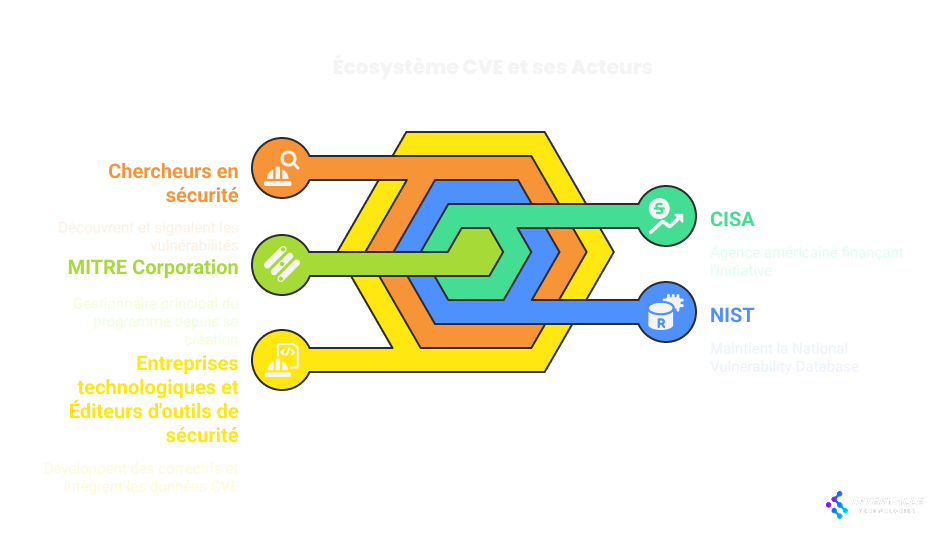

Les Acteurs Clés de l'Écosystème CVE

L'écosystème CVE implique plusieurs acteurs interconnectés :

- MITRE Corporation : Gestionnaire principal du programme depuis sa création

- CISA : Agence américaine finançant actuellement l'initiative

- NIST : Maintient la National Vulnerability Database alimentée par les données CVE

- Chercheurs en sécurité : Découvrent et signalent les vulnérabilités

- Entreprises technologiques : Développent des correctifs basés sur les identifiants CVE

- Éditeurs d'outils de sécurité : Intègrent les données CVE dans leurs solutions

L'Impact Quotidien des CVE

Les identifiants CVE influencent directement la sécurité de millions d'organisations. Les scanners de vulnérabilités comme Nessus ou OpenVAS s'appuient sur ces données. Les solutions SIEM utilisent les CVE pour corréler les événements de sécurité. De plus, les équipes informatiques priorisent leurs correctifs grâce aux scores CVSS associés.

Cette interconnexion rend le système CVE absolument critique. Une interruption, même brève, pourrait donc avoir des répercussions mondiales immédiates.

Analyse des Conséquences : Scénarios d'Interruption du Programme CVE

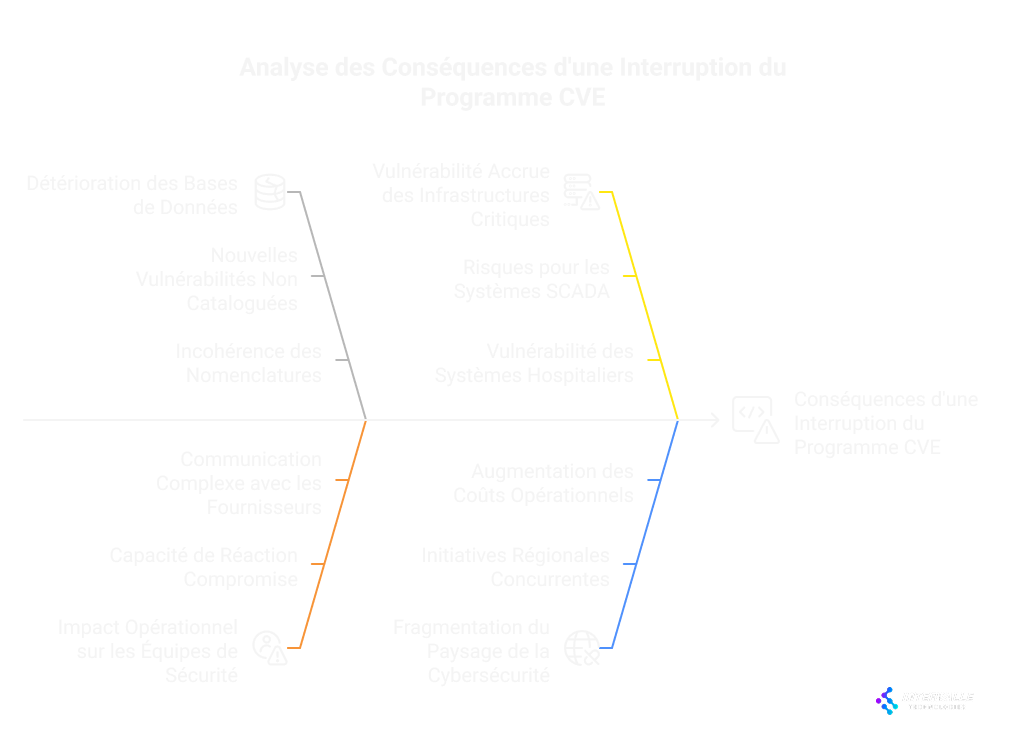

Détérioration Immédiate des Bases de Données

Une interruption du programme CVE aurait des conséquences immédiates sur les bases de données. La National Vulnerability Database du NIST cesserait de recevoir de nouvelles entrées. Les bases commerciales comme celle de Rapid7 ou Qualys perdraient leur source principale.

Cette détérioration se manifesterait de plusieurs façons. Premièrement, les nouvelles vulnérabilités ne seraient plus cataloguées systématiquement. Deuxièmement, la cohérence des nomenclatures existantes se dégraderait progressivement. Troisièmement, les scores de gravité CVSS ne seraient plus attribués uniformément.

Impact Opérationnel sur les Équipes de Sécurité

Les équipes de sécurité d'entreprise subiraient un impact opérationnel majeur. Actuellement, elles utilisent les CVE pour prioriser leurs actions correctives. Sans nouveaux identifiants, leur capacité de réaction serait gravement compromise.

De surcroît, la communication avec les fournisseurs deviendrait complexe. Les entreprises ne pourraient plus référencer précisément les vulnérabilités découvertes. Cette situation ralentirait considérablement les processus de correction.

Par ailleurs, les audits de sécurité et la conformité réglementaire deviendraient problématiques. Nombreuses sont les réglementations qui exigent une gestion documentée des vulnérabilités.

Vulnérabilité Accrue des Infrastructures Critiques

Les infrastructures critiques représentent des cibles privilégiées pour les cyberattaquants. Les secteurs de l'énergie, de la santé et des transports dépendent des CVE. Une interruption du programme augmenterait significativement leur exposition aux risques.

Les opérateurs d'infrastructures critiques utilisent les CVE pour plusieurs fonctions essentielles :

| Secteur | Utilisation des CVE | Impact d'une interruption |

|---|---|---|

| Énergie | Évaluation des systèmes SCADA | Risque de cyberattaques sur les réseaux électriques |

| Santé | Sécurisation des équipements médicaux connectés | Vulnérabilité des systèmes hospitaliers |

| Transport | Protection des systèmes de contrôle | Menaces sur les infrastructures ferroviaires et aériennes |

| Finance | Sécurisation des plateformes de trading | Risques sur la stabilité financière |

Dysfonctionnement des Outils de Cybersécurité

L'écosystème des outils de cybersécurité s'appuie massivement sur les données CVE. Les scanners de vulnérabilités, les systèmes de détection d'intrusion et les plateformes SIEM intègrent ces informations. Une interruption du programme compromettrait leur efficacité.

Concrètement, les outils de scanning manqueraient les nouvelles vulnérabilités critiques. Les systèmes de détection généreraient plus de faux négatifs. Les plateformes de gestion des correctifs perdraient leur capacité de priorisation automatique.

Cette dégradation fonctionnelle aurait un coût économique considérable. Les entreprises devraient investir davantage en ressources humaines pour compenser. Elles pourraient également subir des incidents de sécurité non détectés.

Fragmentation du Paysage de la Cybersécurité

L'absence d'un système CVE unifié pourrait conduire à une fragmentation dangereuse. Différentes régions ou organisations pourraient développer leurs propres standards. Cette multiplication des référentiels compliquerait la coopération internationale.

Plusieurs initiatives concurrentes pourraient émerger simultanément. L'Union européenne pourrait développer son European Vulnerability Database. L'Asie-Pacifique pourrait créer son propre système régional. Cette fragmentation réduirait l'efficacité globale de la cybersécurité.

De plus, les entreprises multinationales devraient gérer plusieurs systèmes incompatibles. Cette complexité augmenterait leurs coûts opérationnels et leurs risques de sécurité.

La Réponse de la CISA : Une Solution Temporaire

Intervention d'Urgence

L'annonce de MITRE le 15 avril 2025 a déclenché une mobilisation sans précédent. La CISA, consciente des enjeux, a réagi en moins de 24 heures. Le 16 avril, elle annonçait un financement d'urgence de 11 mois.

Cette intervention rapide a évité une catastrophe immédiate. Néanmoins, elle ne résout que temporairement le problème fondamental. Le programme CVE reste dépendant d'un financement gouvernemental unique et incertain.

Limites du Financement Temporaire

Le financement accordé par la CISA présente plusieurs limitations importantes. D'abord, il ne couvre que 11 mois, jusqu'en mars 2026. Ensuite, il ne garantit pas une solution pérenne au-delà. Enfin, il maintient la dépendance au gouvernement américain.

Cette situation créée une incertitude persistante pour l'écosystème. Les entreprises hésitent à investir dans des solutions basées sur les CVE. Les chercheurs s'interrogent sur l'avenir de leurs contributions. Les gouvernements étrangers questionnent leur dépendance à un système américain.

Leçons de la Crise

La crise d'avril 2025 offre des enseignements précieux pour l'avenir. Elle révèle d'abord la vulnérabilité des systèmes critiques dépendants d'un financement unique. Elle démontre ensuite la capacité de mobilisation rapide de la communauté cybersécuritaire.

Cette expérience souligne également l'importance d'anticiper les crises. La communauté doit développer des mécanismes de résilience plus robustes. Elle doit aussi diversifier les sources de financement et de gouvernance.

Solutions Stratégiques : Vers un Modèle Durable

Création d'une CVE Foundation Internationale

La solution la plus prometteuse consiste à créer une CVE Foundation indépendante. Cette organisation à but non lucratif combinerait financement privé et public. Elle garantirait ainsi l'indépendance et la pérennité du programme.

Structure de gouvernance proposée :

- Conseil d'administration : Représentants d'entreprises technologiques majeures, gouvernements et organisations internationales

- Comité technique : Experts en cybersécurité chargés des standards et processus

- Comité financier : Gestionnaires des contributions et du budget opérationnel

- Comité de liaison : Interface avec les communautés de chercheurs et utilisateurs

Modèle de financement diversifié :

La foundation s'appuierait sur plusieurs sources de revenus. Les contributions volontaires d'entreprises représenteraient 40% du budget. Les subventions gouvernementales multilatérales couvriraient 35%. Les frais d'adhésion et services premium généreraient 25%.

Cette diversification réduirait drastiquement les risques de financement. Elle assurerait également une représentation équitable des parties prenantes internationales.

Renforcement de la Coopération Internationale

Le programme CVE doit évoluer vers un modèle de gouvernance internationale. Cette transformation nécessite l'implication active des agences nationales de cybersécurité. L'ENISA en Europe, le NISC au Japon, et le NCSC au Royaume-Uni pourraient jouer des rôles clés.

Architecture de coopération proposée :

- Nœuds régionaux : Chaque région gère ses vulnérabilités spécifiques tout en respectant les standards globaux

- Standards unifiés : Protocoles communs pour l'attribution et la gestion des CVE

- Mécanismes de synchronisation : Systèmes automatisés pour maintenir la cohérence entre régions

- Forums de coordination : Rencontres régulières pour aligner les stratégies et partager les bonnes pratiques

Cette approche décentralisée renforcerait la résilience du système. Elle réduirait également les risques géopolitiques liés à la dépendance américaine.

Innovation Technologique et Automatisation

L'avenir du programme CVE passe par une modernisation technologique approfondie. L'intelligence artificielle et l'automatisation peuvent révolutionner l'attribution des identifiants. Ces technologies réduiraient les coûts tout en améliorant l'efficacité.

Domaines d'innovation prioritaires :

- Analyse automatisée des vulnérabilités : Algorithmes d'IA pour classifier et scorer automatiquement les failles

- Attribution accélérée des CVE : Processus automatisés sous supervision humaine

- Détection de doublons : Systèmes intelligents pour éviter les attributions multiples

- API avancées : Interfaces programmables pour l'intégration temps réel avec les outils existants

L'automatisation permettrait de traiter un volume croissant de vulnérabilités. Elle réduirait également les délais d'attribution et les coûts opérationnels.

Engagement du Secteur Privé

Le secteur privé doit jouer un rôle central dans la pérennisation du programme CVE. Les entreprises technologiques, principales bénéficiaires du système, doivent contribuer financièrement. Elles peuvent également apporter leur expertise technique et leurs ressources.

Mécanismes d'engagement proposés :

- Programme de partenariat premium : Accès privilégié aux données CVE contre contribution financière

- Contributions en nature : Mise à disposition d'expertise technique et d'infrastructure

- Initiatives de recherche collaborative : Projets communs pour améliorer les processus CVE

- Programmes de formation : Éducation des équipes internes à l'utilisation optimale des CVE

Cette implication renforcée du secteur privé créerait un écosystème plus robuste. Elle alignerait également les intérêts économiques avec la sécurité collective.

Stratégies de Mise en Œuvre : Actions Concrètes

Pour les Entreprises Technologiques

Les entreprises technologiques doivent adopter une approche proactive face à la crise CVE. Elles peuvent agir immédiatement sur plusieurs fronts pour soutenir la pérennité du programme.

Actions immédiates recommandées :

- Évaluation de la dépendance : Audit des processus internes utilisant les données CVE

- Contribution financière : Engagement de ressources pour la CVE Foundation future

- Amélioration des processus : Optimisation de l'intégration CVE dans les cycles de développement

- Formation des équipes : Sensibilisation du personnel aux enjeux liés au programme CVE

Les GAFAM et autres géants technologiques ont une responsabilité particulière. Leur contribution pourrait catalyser l'engagement d'autres acteurs du secteur.

Pour les Gouvernements et Régulateurs

Les gouvernements doivent repenser leur approche de la cybersécurité nationale. La crise CVE révèle les limites d'une dépendance excessive à un système étranger. Ils doivent donc développer des stratégies de résilience adaptées.

Mesures gouvernementales prioritaires :

- Financement multilatéral : Participation à un fonds international pour le programme CVE

- Réglementation adaptée : Mise à jour des exigences de conformité pour intégrer les évolutions CVE

- Coopération bilatérale : Accords avec d'autres nations pour la gestion des vulnérabilités

- Investissement en R&D : Soutien à la recherche en automatisation des processus CVE

L'Union européenne pourrait montrer l'exemple en développant une stratégie CVE continentale. Cette initiative pourrait servir de modèle pour d'autres régions.

Pour la Communauté des Chercheurs

Les chercheurs en cybersécurité constituent l'épine dorsale du programme CVE. Leur engagement et leur expertise sont indispensables pour identifier les vulnérabilités. Ils doivent donc participer activement aux discussions sur l'avenir du programme.

Contributions de la communauté de recherche :

- Participation aux processus de gouvernance : Représentation dans les instances de décision

- Développement d'outils open-source : Création de solutions pour automatiser les processus CVE

- Formation et sensibilisation : Éducation de la prochaine génération de chercheurs

- Recherche appliquée : Travaux sur l'amélioration des méthodologies d'attribution CVE

Les universités et centres de recherche peuvent créer des programmes dédiés. Ces initiatives formeraient les futurs experts du domaine.

Pour les Utilisateurs Finaux

Les organisations utilisatrices des données CVE ont également un rôle à jouer. Elles doivent faire entendre leur voix et soutenir les initiatives de pérennisation. Leur mobilisation peut influencer les décisions des acteurs majeurs.

Actions pour les utilisateurs :

- Sensibilisation interne : Éducation des équipes sur l'importance des CVE

- Participation aux consultations : Contribution aux débats sur l'avenir du programme

- Adoption de bonnes pratiques : Utilisation optimale des données CVE disponibles

- Soutien aux initiatives : Participation aux campagnes de financement participatif

Les associations professionnelles peuvent coordonner ces efforts. Elles peuvent également représenter les intérêts des utilisateurs dans les négociations.

Scénarios d'Évolution : Anticiper l'Avenir

Scénario Optimal : Transition Réussie vers une Fondation

Dans le meilleur des cas, la crise actuelle catalyse une transformation positive. Une CVE Foundation internationale voit le jour avant la fin du financement CISA. Cette organisation combine gouvernance multilatérale et financement diversifié.

Caractéristiques du scénario optimal :

- Financement sécurisé : Budget pluriannuel garanti par contributions multiples

- Gouvernance équilibrée : Représentation proportionnelle des différentes parties prenantes

- Innovation technologique : Déploiement d'outils automatisés de nouvelle génération

- Expansion géographique : Extension du programme aux marchés émergents

Ce scénario permettrait non seulement de maintenir le programme CVE. Il l'améliorerait également pour répondre aux défis futurs de la cybersécurité.

Scénario de Fragmentation : Multiplication des Standards

Un scénario moins favorable verrait l'émergence de plusieurs standards concurrents. L'Europe développerait son système, l'Asie le sien, et l'Amérique conserverait le CVE traditionnel. Cette fragmentation compliquerait la coopération internationale.

Conséquences de la fragmentation :

- Coûts accrus : Nécessité de gérer plusieurs référentiels simultanément

- Incohérences : Risques de nomenclatures contradictoires pour les mêmes vulnérabilités

- Ralentissement : Processus plus longs de coordination entre systèmes

- Vulnérabilités : Lacunes potentielles dans la couverture globale

Ce scénario nécessiterait des efforts considérables de harmonisation ultérieure. Il pourrait également créer des avantages compétitifs artificiels entre régions.

Scénario de Crise : Interruption Prolongée

Le pire scénario verrait une interruption prolongée du programme CVE. L'expiration du financement CISA ne serait pas suivie d'une solution alternative. Cette situation créerait un chaos temporaire dans l'écosystème cybersécuritaire.

Impact d'une interruption prolongée :

- Dégradation immédiate : Obsolescence rapide des bases de données existantes

- Confusion généralisée : Multiplication des nomenclatures incompatibles

- Incidents de sécurité : Augmentation des attaques exploitant des vulnérabilités non cataloguées

- Coûts économiques : Pertes liées aux incidents et à la désorganisation

Ce scénario, bien qu'improbable, justifie la préparation de plans de continuité robustes.

Recommandations Sectorielles : Approches Spécialisées

Secteur Financier : Résilience et Conformité

Le secteur financier présente des besoins spécifiques en matière de gestion des vulnérabilités. Les institutions financières opèrent dans un environnement hautement réglementé. Elles nécessitent donc des solutions adaptées à leurs contraintes.

Défis spécifiques du secteur financier :

- Exigences réglementaires strictes : Conformité PCI-DSS, SOX, et autres standards

- Systèmes critiques 24/7 : Impossibilité d'interruptions pour maintenance

- Menaces ciblées : Attaques sophistiquées visant les actifs financiers

- Interconnexion systémique : Risques de contagion entre institutions

Les institutions financières doivent développer des stratégies de continuité spécifiques. Elles peuvent créer des consortiums sectoriels pour partager les coûts. Elles doivent également investir dans l'automatisation pour réduire les délais de réaction.

Secteur de la Santé : Protection des Données Sensibles

Le secteur de la santé gère des données particulièrement sensibles. Les équipements médicaux connectés multiplient les surfaces d'attaque. La continuité du programme CVE est donc cruciale pour la sécurité des patients.

Spécificités du secteur de la santé :

- Équipements médicaux critiques : Dispositifs connectés vitaux pour les patients

- Données personnelles sensibles : Informations médicales protégées par HIPAA

- Infrastructure vieillissante : Systèmes legacy difficiles à mettre à jour

- Personnel non-technique : Équipes médicales nécessitant des solutions simples

Les hôpitaux et cliniques doivent prioriser la formation de leur personnel. Ils peuvent mutualiser leurs ressources cybersécuritaires au niveau régional. L'automatisation des processus de sécurité devient indispensable.

Secteur Manufacturier : Sécurité Industrielle

L'industrie 4.0 connecte massivement les équipements de production. Cette transformation expose les entreprises manufacturières à de nouveaux risques. Les vulnérabilités des systèmes industriels peuvent avoir des conséquences physiques graves.

Enjeux de la cybersécurité industrielle :

- Systèmes SCADA et ICS : Contrôle de processus industriels critiques

- IoT industriel : Multiplication des capteurs et actuateurs connectés

- Convergence IT/OT : Intégration des réseaux informatiques et opérationnels

- Sécurité physique : Risques d'accidents liés aux cyberattaques

Les industriels doivent segmenter leurs réseaux pour isoler les systèmes critiques. Ils peuvent développer des standards sectoriels complémentaires aux CVE. La formation des opérateurs devient également prioritaire.

Métriques et Indicateurs : Mesurer le Succès

Indicateurs de Performance du Programme CVE

L'évaluation de l'efficacité du programme CVE nécessite des métriques précises. Ces indicateurs permettent de mesurer l'impact des améliorations proposées. Ils guident également les décisions d'investissement.

Métriques opérationnelles clés :

| Indicateur | Objectif | Méthode de mesure |

|---|---|---|

| Délai d'attribution CVE | < 48 heures | Temps entre signalement et attribution |

| Taux de couverture | > 95% des vulnérabilités | Ratio vulnérabilités cataloguées/découvertes |

| Précision des données | < 1% d'erreurs | Audit qualité des entrées CVE |

| Satisfaction utilisateurs | > 90% de satisfaction | Enquêtes régulières auprès des utilisateurs |

Ces métriques doivent être publiées régulièrement pour maintenir la transparence. Elles permettent également d'identifier les domaines d'amélioration prioritaires.

Indicateurs Financiers et de Durabilité

La viabilité financière du programme CVE dépend d'indicateurs économiques spécifiques. Ces métriques évaluent l'efficacité des modèles de financement proposés. Elles anticipent également les besoins futurs en ressources.

Métriques financières essentielles :

- Coût par CVE attribué : Efficacité opérationnelle du programme

- Diversification des sources : Répartition des contributions par type d'acteur

- Réserves financières : Capacité à faire face aux crises temporaires

- Retour sur investissement : Bénéfices économiques générés pour l'écosystème

Ces indicateurs guident les décisions stratégiques de la future CVE Foundation. Ils rassurent également les contributeurs sur l'utilisation efficace des fonds.

Mesure de l'Impact sur la Sécurité Globale

L'objectif ultime du programme CVE est d'améliorer la sécurité numérique mondiale. Cette amélioration doit être mesurable à travers des indicateurs d'impact macro. Ces métriques justifient les investissements consentis.

Indicateurs d'impact sécuritaire :

- Réduction des incidents : Diminution des cyberattaques exploitant des vulnérabilités cataloguées

- Amélioration des temps de réaction : Accélération des cycles de correction

- Adoption des bonnes pratiques : Diffusion des méthodologies de gestion des vulnérabilités

- Résilience collective : Capacité de l'écosystème à résister aux menaces émergentes

Ces métriques d'impact nécessitent des études longitudinales approfondies. Elles démontrent la valeur créée par le programme CVE pour la société.

Technologies Émergentes : Préparer l'Avenir

IA et Machine Learning au Service du CVE

L'intelligence artificielle révolutionne déjà de nombreux aspects de la cybersécurité. Son application au programme CVE pourrait transformer radicalement les processus. L'automatisation intelligente permettrait de gérer des volumes croissants de vulnérabilités.

Applications de l'IA au programme CVE :

- Classification automatique : Algorithmes pour catégoriser les vulnérabilités par type et gravité

- Détection de similarités : Identification automatique des vulnérabilités liées ou dupliquées

- Prédiction de criticité : Modèles pour estimer l'impact potentiel des failles

- Génération de descriptions : Rédaction automatisée des fiches CVE standardisées

L'implémentation de ces technologies nécessite des investissements substantiels en R&D. Elle exige également une validation rigoureuse pour éviter les erreurs systémiques.

Blockchain et Technologies Distribuées

La blockchain pourrait apporter de nouvelles garanties d'intégrité au programme CVE. Cette technologie assurerait la traçabilité des modifications et la décentralisation des données. Elle réduirait également les risques de manipulation.

Avantages potentiels de la blockchain :

- Immutabilité : Garantie que les entrées CVE ne peuvent être modifiées rétroactivement

- Décentralisation : Réduction de la dépendance à une autorité centrale unique

- Transparence : Audit public des processus d'attribution et de modification

- Consensus : Mécanismes distribués pour valider les nouvelles entrées

Ces avantages doivent être évalués face aux défis techniques et énergétiques. L'implémentation blockchain nécessite également une gouvernance adaptée.

Quantum Computing : Menaces et Opportunités

L'informatique quantique représente à la fois une menace et une opportunité. Les ordinateurs quantiques pourraient rendre obsolètes certains algorithmes cryptographiques. Ils pourraient également accélérer l'analyse des vulnérabilités.

Impact du quantum sur le programme CVE :

- Nouvelles catégories de vulnérabilités : Failles liées à la cryptographie post-quantique

- Outils d'analyse avancés : Capacités de calcul pour l'analyse de code complexe

- Défis de sécurité : Protection des bases de données CVE contre les attaques quantiques

- Standardisation : Besoin de nouveaux standards pour les vulnérabilités quantiques

La préparation à l'ère quantique doit commencer dès maintenant. Elle nécessite une collaboration étroite avec les experts en cryptographie.

CVE : Plan d'Action Intégré et Feuille de Route

Phase 1 : Stabilisation Immédiate (6 mois)

La première phase vise à consolider la situation actuelle. Elle doit sécuriser le financement à court terme. Elle prépare également les bases de la transformation future.

Objectifs de la phase de stabilisation :

- Extension du financement CISA : Négociation d'une prolongation au-delà de mars 2026

- Formation du comité de pilotage : Création d'un groupe de travail multipartite

- Audit complet du programme : Évaluation détaillée des processus et besoins actuels

- Consultation des parties prenantes : Recueil des attentes et contraintes de chaque acteur

Cette phase critique détermine le succès des étapes suivantes. Elle nécessite une mobilisation immédiate de tous les acteurs.

Phase 2 : Conception et Planification (12 mois)

La deuxième phase développe les solutions structurelles identifiées. Elle conçoit la CVE Foundation et ses mécanismes de fonctionnement. Elle prépare également la transition opérationnelle.

Livrables de la phase de conception :

- Statuts de la CVE Foundation : Cadre juridique et de gouvernance

- Modèle économique détaillé : Mécanismes de financement et tarification

- Architecture technique future : Spécifications des systèmes automatisés

- Plan de transition : Modalités de transfert depuis MITRE

Cette phase nécessite une expertise juridique, technique et financière approfondie. Elle bénéficie de l'expérience d'autres organisations internationales similaires.

Phase 3 : Mise en Œuvre et Transition (18 mois)

La troisième phase opérationnalise les solutions conçues. Elle met en place la CVE Foundation et transfère les opérations. Elle déploie également les nouvelles technologies d'automatisation.

Étapes de la mise en œuvre :

- Création légale de la Foundation : Enregistrement et mise en place des organes de gouvernance

- Levée de fonds initiale : Sécurisation des financements de démarrage

- Transfert opérationnel : Migration des processus depuis MITRE vers la Foundation

- Déploiement technologique : Mise en production des outils d'automatisation

Cette phase critique nécessite une gestion de projet rigoureuse. Elle doit minimiser les perturbations pour les utilisateurs finaux.

Phase 4 : Optimisation et Expansion (24 mois)

La quatrième phase consolide le nouveau modèle opérationnel. Elle optimise les processus basés sur les retours d'expérience. Elle étend également la portée géographique et sectorielle du programme.

Objectifs d'optimisation et d'expansion :

- Amélioration continue : Ajustement des processus basé sur les métriques de performance

- Extension géographique : Intégration de nouveaux pays et régions au programme

- Diversification sectorielle : Adaptation aux besoins spécifiques de nouveaux secteurs

- Innovation technologique : Déploiement de fonctionnalités avancées d'IA et d'automatisation

Cette phase finale établit le programme CVE rénové comme référence mondiale durable. Elle prépare également l'adaptation aux défis futurs de la cybersécurité.

Retours d'Expérience : Leçons des Crises Précédentes

Analyse Comparative du CVE avec d'Autres Standards

L'histoire de la technologie offre plusieurs exemples de standards critiques ayant survécu à des crises. L'analyse de ces précédents éclaire les meilleures stratégies pour assurer la pérennité du programme CVE.

Le consortium W3C pour les standards web a surmonté plusieurs crises financières. Sa survie repose sur un financement diversifié et une gouvernance multipartite. De même, la fondation Linux a transformé un projet personnel en infrastructure mondiale critique.

Facteurs de succès identifiés :

- Diversification des sources de financement : Réduction de la dépendance à un acteur unique

- Gouvernance inclusive : Représentation équitable des différentes parties prenantes

- Transparence opérationnelle : Publication régulière d'informations sur les activités et finances

- Innovation continue : Adaptation constante aux évolutions technologiques

Ces leçons guident la conception de la CVE Foundation future. Elles minimisent les risques de reproduction des erreurs passées.

Gestion des Transitions Organisationnelles du programme CVE

La transition du programme CVE de MITRE vers une nouvelle structure nécessite une expertise spécialisée. Les transitions organisationnelles comportent des risques de perturbation des services. L'expérience d'autres transferts technologiques majeurs offre des enseignements précieux.

Le transfert du DNS de la NSF vers ICANN constitue un précédent instructif. Cette transition a nécessité plusieurs années de préparation. Elle a impliqué de multiples parties prenantes internationales. Son succès repose sur une planification minutieuse et une communication transparente.

Principes de réussite des transitions :

- Continuité de service : Maintien des opérations pendant la transition

- Formation des équipes : Transfert de compétences entre anciennes et nouvelles équipes

- Validation progressive : Tests étendus avant la bascule complète

- Plans de retour : Procédures de rétablissement en cas de problème

Ces principes sont directement applicables à la transition CVE. Ils garantissent une migration sans impact négatif sur les utilisateurs.

Anticipation des Résistances au Changement

Toute transformation majeure génère des résistances de la part des acteurs établis. Le programme CVE ne fait pas exception à cette règle. L'identification précoce des sources de résistance permet de développer des stratégies d'atténuation.

Les résistances potentielles incluent les préoccupations de souveraineté nationale. Certains gouvernements pourraient craindre une perte de contrôle. Les entreprises établies pourraient résister aux changements de processus. Les chercheurs pourraient s'inquiéter de la complexification des procédures.

Stratégies de gestion des résistances :

- Communication proactive : Explication claire des bénéfices de la transformation

- Implication des parties prenantes : Participation aux décisions de conception

- Phases pilotes : Tests limités pour démontrer la viabilité

- Accompagnement au changement : Formation et support pour faciliter l'adaptation

Ces stratégies transforment les résistances en opportunités d'amélioration. Elles créent également un consensus plus large autour du projet.

Implications Géopolitiques : Enjeux de Souveraineté

Dépendance Technologique et Souveraineté Numérique

La crise du programme CVE révèle les enjeux de souveraineté numérique. De nombreux pays dépendent d'un système géré par une organisation américaine. Cette dépendance soulève des questions de sécurité nationale et d'autonomie stratégique.

L'Union européenne développe sa stratégie de souveraineté numérique depuis plusieurs années. Elle investit massivement dans des alternatives européennes aux technologies américaines. La crise CVE pourrait accélérer cette dynamique dans le domaine de la cybersécurité.

Dimensions de la souveraineté numérique :

- Contrôle des données : Maîtrise des informations sensibles de cybersécurité

- Indépendance technologique : Capacité à maintenir les services sans dépendance externe

- Influence normative : Participation aux décisions d'évolution des standards

- Sécurité d'approvisionnement : Garantie de continuité des services critiques

La future CVE Foundation doit intégrer ces préoccupations légitimes. Elle doit équilibrer efficacité globale et respects des souverainetés nationales.

Coopération Internationale et Multilatéralisme

La cybersécurité transcende les frontières nationales par nature. Les cyberattaques ne respectent pas les juridictions. La coopération internationale devient donc indispensable pour une sécurité efficace.

Le programme CVE illustre parfaitement cette nécessité de coopération. Les vulnérabilités découvertes dans un pays affectent potentiellement le monde entier. Leur catalogage et leur correction nécessitent une coordination mondiale.

Mécanismes de coopération internationale :

- Accords bilatéraux : Partenariats entre agences nationales de cybersécurité

- Organisations multilatérales : Intégration dans des cadres comme l'OCDE ou l'ONU

- Standards techniques communs : Harmonisation des pratiques et processus

- Partage d'informations : Échange sécurisé de données sur les menaces

La CVE Foundation future doit s'appuyer sur ces mécanismes existants. Elle peut également en créer de nouveaux spécifiquement adaptés aux vulnérabilités.

Équilibres Géostratégiques

La transformation du programme CVE intervient dans un contexte de tensions géopolitiques croissantes. Les relations sino-américaines se dégradent dans le domaine technologique. L'Europe affirme son autonomie stratégique. Ces évolutions influencent nécessairement la gouvernance de la cybersécurité.

La future CVE Foundation doit naviguer avec prudence dans ce contexte complexe. Elle doit préserver sa neutralité technique tout en respectant les intérêts légitimes des différentes parties. Cette mission nécessite une diplomatie technologique sophistiquée.

Défis géostratégiques à anticiper :

- Exclusions potentielles : Pressions pour écarter certains pays ou entreprises

- Fragmentations régionales : Risques de création de systèmes incompatibles

- Instrumentalisation politique : Utilisation du programme à des fins non techniques

- Course aux standards : Compétition pour imposer des normes nationales

Ces défis nécessitent une gouvernance robuste et des mécanismes de résolution des conflits. La légitimité internationale de la Foundation dépend de sa capacité à les surmonter.

Impact du Programme CVE sur l'Industrie de la Cybersécurité

Le programme CVE structure profondément l'industrie de la cybersécurité. Il influence les stratégies de développement produit des éditeurs. Il détermine également les processus opérationnels des entreprises utilisatrices.

Une interruption du programme aurait des conséquences économiques majeures. Les entreprises devraient développer des solutions alternatives coûteuses. L'efficacité globale de l'industrie en serait durablement affectée.

Secteurs économiques les plus impactés :

| Secteur | Chiffre d'affaires | Impact potentiel |

|---|---|---|

| Éditeurs de logiciels de sécurité | 50+ milliards USD | Réduction de 20-30% de l'efficacité |

| Services de cybersécurité | 30+ milliards USD | Augmentation des coûts opérationnels |

| Audit et conformité | 15+ milliards USD | Complexification des processus |

| Assurance cyber | 10+ milliards USD | Difficultés d'évaluation des risques |

Ces chiffres illustrent l'ampleur des enjeux économiques. Ils justifient les investissements nécessaires à la pérennisation du programme.

Modèles de Financement Innovants pour le CVE

La transformation du programme CVE nécessite des modèles de financement innovants. Les approches traditionnelles basées sur les subventions publiques montrent leurs limites. De nouveaux mécanismes doivent être développés.

Options de financement explorées :

- Modèle d'abonnement : Accès payant aux services premium et API avancées

- Contributions proportionnelles : Participation basée sur la taille et le secteur d'activité

- Financement participatif : Crowdfunding pour des projets spécifiques d'innovation

- Mécanismes d'assurance : Mutualisation des risques entre entreprises participantes

Ces modèles peuvent être combinés pour créer un système de financement robuste. Ils doivent également préserver l'accès gratuit aux services de base.

Conclusion : Vers un Avenir Sécurisé

Synthèse des Enjeux et Solutions

La crise du programme CVE de 2025 constitue un tournant historique pour la cybersécurité mondiale. Elle révèle à la fois la fragilité et l'importance critique de cette infrastructure. Les solutions identifiées offrent une voie vers un modèle plus résilient et durable.

La création d'une CVE Foundation internationale représente l'option la plus prometteuse. Cette transformation nécessite cependant une mobilisation sans précédent de tous les acteurs. Elle exige également des investissements substantiels en technologie et en gouvernance.

Facteurs clés de succès identifiés :

- Urgence d'action : Nécessité de commencer la transformation immédiatement

- Collaboration multipartite : Implication de tous les acteurs concernés

- Vision à long terme : Conception d'un système adapté aux défis futurs

- Financement durable : Diversification des sources de revenus

Ces facteurs déterminent la réussite de la transformation. Leur absence compromettrait l'avenir de la cybersécurité mondiale.

Appel à l'Action Collective pour le CVE

La réussite de la transformation du programme CVE dépend d'une mobilisation collective. Chaque acteur de l'écosystème cybersécuritaire doit contribuer selon ses capacités. Cette responsabilité partagée garantit la pérennité du système.

Actions attendues par catégorie d'acteurs :

Entreprises technologiques :

- Engagement financier dans la CVE Foundation future

- Contribution technique aux projets d'automatisation

- Intégration optimale des CVE dans les processus internes

Gouvernements et régulateurs :

- Soutien financier multilatéral au programme

- Adaptation des réglementations aux évolutions

- Facilitation de la coopération internationale

Organisations internationales :

- Intégration du programme CVE dans les cadres existants

- Promotion des bonnes pratiques de cybersécurité

- Médiation des éventuels conflits géopolitiques

Communauté de recherche :

- Participation active aux processus de gouvernance

- Développement d'outils et méthodologies innovants

- Formation de la prochaine génération d'experts

Utilisateurs finaux :

- Adoption des meilleures pratiques de gestion des vulnérabilités

- Participation aux consultations sur l'évolution du programme

- Sensibilisation aux enjeux de cybersécurité

Vision d'un Écosystème Cybersécuritaire Renforcé

La transformation réussie du programme CVE ouvrirait la voie à un écosystème cybersécuritaire plus robuste. Cette évolution bénéficierait à l'ensemble de l'économie numérique mondiale. Elle renforcerait également la résilience face aux menaces émergentes.

Caractéristiques de l'écosystème futur :

- Automatisation intelligente : Gestion proactive des vulnérabilités par l'IA

- Coopération internationale : Coordination efficace entre toutes les parties prenantes

- Résilience structurelle : Capacité à maintenir les services malgré les crises

- Innovation continue : Adaptation permanente aux évolutions technologiques

Cette vision guide les efforts de transformation actuels. Elle justifie également les investissements consentis par la communauté internationale.

Ressources et Références Complémentaires

Organisations Clés à Suivre

Le succès de la transformation du programme CVE dépend de l'implication de nombreuses organisations. Le suivi de leurs activités et positions est essentiel pour comprendre l'évolution du dossier.

Organisations gouvernementales :

- CISA (États-Unis) : Agence finançant actuellement le programme

- ENISA (Union européenne) : Agence européenne de cybersécurité

- NISC (Japon) : Centre national de sécurité de l'information

- NCSC (Royaume-Uni) : Centre national de cybersécurité

Organisations techniques :

- MITRE Corporation : Gestionnaire actuel du programme CVE

- NIST : Maintient la National Vulnerability Database

- OWASP : Organisation de sécurité des applications web

- FIRST : Forum de réponse aux incidents de sécurité

Organisations industrielles :

- Microsoft, Google, Amazon : Grandes entreprises technologiques

- Associations professionnelles de cybersécurité

- Consortiums industriels sectoriels

Indicateurs de Suivi

Le suivi de l'évolution du dossier CVE nécessite une veille active sur plusieurs indicateurs. Ces métriques permettent d'anticiper les développements futurs. Elles guident également les décisions stratégiques des organisations.

Indicateurs financiers :

- Évolution du financement CISA pour le programme

- Annonces de contributions d'entreprises privées

- Création de fonds dédiés à la cybersécurité

Indicateurs techniques :

- Nombre de CVE attribués mensuellement

- Délais moyens d'attribution des identifiants

- Qualité et précision des données publiées

Indicateurs politiques :

- Déclarations officielles des gouvernements

- Évolution des réglementations nationales

- Accords de coopération internationale

Ces indicateurs sont disponibles publiquement pour la plupart. Leur suivi régulier permet de détecter les signaux faibles d'évolution.

Prochaines Étapes Critiques

L'évolution du programme CVE suit un calendrier contraint par les échéances financières. Plusieurs étapes critiques determineront l'avenir du système dans les prochains mois.

Échéances immédiates (6 mois) :

- Négociations pour l'extension du financement CISA

- Formation du comité de pilotage multipartite

- Lancement des études de faisabilité pour la CVE Foundation

Échéances à court terme (12 mois) :

- Décisions sur la structure juridique de la Foundation

- Premières levées de fonds auprès du secteur privé

- Développement des spécifications techniques automatisées

Échéances à moyen terme (24 mois) :

- Création effective de la CVE Foundation

- Début de la transition opérationnelle depuis MITRE

- Déploiement des premiers outils d'automatisation

Ces échéances nécessitent une préparation intensive. Elles déterminent la réussite ou l'échec de la transformation.

La crise du programme CVE de 2025 représente un défi majeur pour la cybersécurité mondiale. Cependant, elle offre également une opportunité unique de renforcer et moderniser cette infrastructure critique. La mobilisation de tous les acteurs concernés peut transformer cette crise en catalyseur d'innovation.

L'avenir de la sécurité numérique dépend de notre capacité collective à agir rapidement et efficacement. Chaque jour de retard augmente les risques pour l'économie numérique mondiale. Chaque action positive contribue à bâtir un écosystème plus résilient.

Le moment est venu de passer des analyses aux actes. L'héritage que nous léguerons aux générations futures se joue maintenant. Ensemble, nous pouvons garantir que le programme CVE continue de protéger le monde numérique pour les décennies à venir.