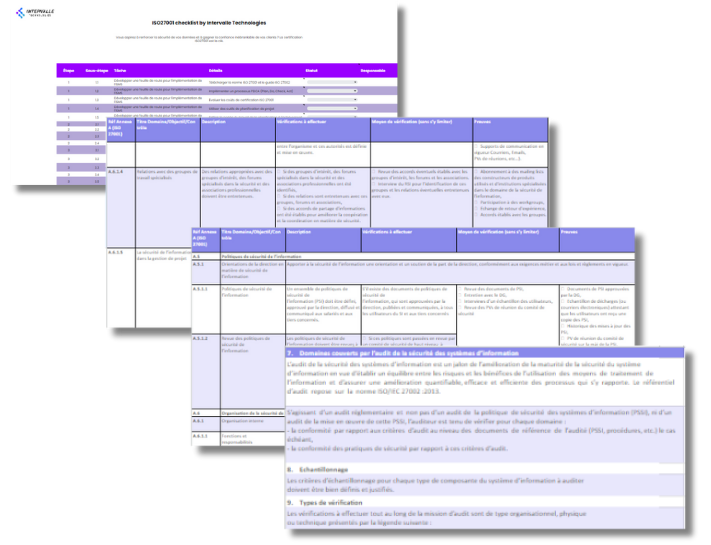

ISO 27001 Checklist : Les 14 domaines de l'Annexe A

L'Annexe A de l'ISO 27001 contient 14 domaines essentiels pour la sécurité de l'information. Votre checklist doit couvrir chacun d'eux de manière approfondie. Examinons en détail chaque domaine et les points clés à vérifier.

1. Politiques de sécurité de l'information

Les politiques de sécurité sont essentielles pour structurer et guider votre SMSI. Elles définissent les règles, les responsabilités, et les procédures pour protéger les informations. Vérifiez que ces politiques existent, sont alignées sur les objectifs de l'organisation, et sont régulièrement mises à jour pour rester pertinentes face aux évolutions des risques et des exigences légales. Assurez-vous qu'elles sont :

- Approuvées par la direction

- Communiquées à tous les employés et parties concernées

- Mises à jour en fonction des changements organisationnels et technologiques

- Alignées avec les objectifs de l'entreprise

2. Organisation de la sécurité de l'information

Une structure organisationnelle claire est essentielle pour une gestion efficace de la sécurité de l'information. Elle définit les rôles et responsabilités, assure la coordination entre les équipes, et garantit que les politiques de sécurité sont appliquées de manière cohérente. Une hiérarchie bien définie aide à prévenir les failles de sécurité et à réagir rapidement aux incidents. Assurez-vous que les rôles et responsabilités sont clairement définis. Vérifiez :

- L'existence d'un responsable de la sécurité de l'information

- La séparation des tâches pour réduire les risques

- Les contacts avec les autorités et groupes d'intérêt spécialisés

- L'intégration de la sécurité dans la gestion de projet

3. Sécurité des ressources humaines

La sécurité commence avec vos employés. Assurez-vous que le processus d'embauche inclut des vérifications approfondies des antécédents, des évaluations de compétences en sécurité et des tests de confiance. Établissez des politiques claires pour l'intégration et la formation des nouveaux employés, en mettant l'accent sur les pratiques de sécurité et la sensibilisation aux risques. Une gestion rigoureuse des ressources humaines renforce la protection de l'information dès le départ. Vérifiez :

- Les vérifications des antécédents avant l'embauche

- Les accords de confidentialité

- Les formations régulières en sécurité de l'information

- Les procédures de fin ou de changement d'emploi

4. Gestion des actifs

Une gestion efficace des actifs est essentielle pour protéger les informations sensibles. Vérifiez régulièrement votre inventaire pour assurer qu'il est complet et à jour. Identifiez clairement les propriétaires de chaque actif afin de définir des responsabilités pour leur gestion et leur protection. Une bonne gestion des actifs garantit que les mesures de sécurité appropriées sont en place et réduira les risques de pertes ou d'accès non autorisés.

Assurez-vous de :

- Maintenir un inventaire à jour de tous les actifs

- Définir des règles d'utilisation acceptable des actifs

- Mettre en place des procédures de retour des actifs

- Classifier l'information selon sa sensibilité

5. Contrôle d'accès

Le contrôle d'accès est crucial pour protéger vos informations. Examinez régulièrement vos processus d'authentification et d'autorisation pour assurer qu'ils sont robustes et adaptés aux besoins de votre organisation. Vérifiez si la gestion des accès est efficace en s'assurant que seuls les utilisateurs autorisés ont accès aux informations sensibles et que leurs droits sont régulièrement révisés. Une gestion adéquate des accès minimise les risques de compromission et renforce la sécurité globale. Vérifiez :

- L'existence d'une politique de contrôle d'accès

- La gestion des droits d'accès des utilisateurs

- L'utilisation de systèmes d'authentification forts

- La revue régulière des droits d'accès

6. Cryptographie

La cryptographie est essentielle pour protéger la confidentialité et l'intégrité de vos données. Assurez-vous que vos politiques de chiffrement sont à jour, adaptées aux besoins de votre organisation, et correctement appliquées. Cela inclut l'utilisation de méthodes de chiffrement robustes pour les données en transit et au repos. Une application rigoureuse des politiques de chiffrement aide à prévenir les accès non autorisés et garantit que vos informations restent protégées. Vérifiez :

- L'existence d'une politique sur l'utilisation des contrôles cryptographiques

- La gestion des clés cryptographiques

- L'utilisation de protocoles de chiffrement à jour

7. Sécurité physique et environnementale

La sécurité physique est souvent négligée mais essentielle. Vérifiez la protection de vos locaux et équipements en vous assurant que les accès sont contrôlés et que des mesures de sécurité comme des systèmes de surveillance, des alarmes, et des contrôles d'accès sont en place. Protégez vos équipements contre le vol, le vandalisme, et les risques environnementaux pour garantir la sécurité de vos informations. Assurez-vous de :

- Définir des périmètres de sécurité

- Contrôler les accès physiques

- Protéger contre les menaces environnementales (incendie, inondation, etc.)

- Sécuriser l'élimination ou la réutilisation des équipements

8. Sécurité des opérations

La sécurité opérationnelle couvre divers aspects essentiels. Vérifiez tous les points clés, tels que les processus de sauvegarde des données, les politiques de gestion des changements, et les procédures de réponse aux incidents. Assurez-vous que les sauvegardes sont effectuées régulièrement et stockées de manière sécurisée, que les changements sont gérés avec des contrôles rigoureux, et que les incidents de sécurité sont traités de manière appropriée pour maintenir l'intégrité et la disponibilité des systèmes. Assurez-vous de :

- Documenter les procédures opérationnelles

- Gérer les changements de manière contrôlée

- Surveiller l'utilisation des systèmes

- Protéger contre les logiciels malveillants

9. Sécurité des communications

Dans un monde interconnecté, la sécurité des communications est vitale. Vérifiez la sécurité de vos réseaux et transferts d'information en assurant que les communications sont protégées par des protocoles de chiffrement robustes. Évaluez régulièrement la sécurité de vos infrastructures réseau, surveillez les transferts de données pour détecter les anomalies, et appliquez des contrôles d'accès stricts pour éviter les interceptions non autorisées et garantir l'intégrité des informations échangées. Assurez-vous de :

- Sécuriser les réseaux

- Chiffrer les transferts d'information

- Mettre en place des accords de confidentialité

- Protéger la messagerie électronique

10. Acquisition, développement et maintenance des systèmes

La sécurité doit être intégrée dès la conception. Examinez vos pratiques de développement sécurisé en veillant à ce que les principes de sécurité soient pris en compte tout au long du cycle de vie du développement. Cela inclut la mise en œuvre de contrôles de sécurité dès la phase de conception, l'exécution de tests de vulnérabilités réguliers, et la formation des développeurs sur les meilleures pratiques de sécurité pour prévenir les failles potentielles dans vos logiciels et systèmes. Vérifiez :

- L'analyse des exigences de sécurité

- La sécurisation des services d'application sur les réseaux publics

- La protection des transactions des services d'application

- L'utilisation de principes d'ingénierie sécurisée

11. Relations avec les fournisseurs

La sécurité ne s'arrête pas à vos portes. Assurez-vous que vos contrats incluent des clauses de sécurité appropriées en spécifiant clairement les exigences en matière de protection des données, de gestion des incidents, et de conformité aux normes de sécurité. Incluez des obligations pour les tiers concernant la sécurité des informations et la confidentialité, et veillez à ce que des mécanismes de vérification et d'audit soient en place pour garantir le respect des conditions contractuelles.Vérifiez :

- L'existence d'une politique de sécurité pour les relations avec les fournisseurs

- Le traitement de la sécurité dans les accords avec les fournisseurs

- La surveillance et la revue des services des fournisseurs

12. Gestion des incidents de sécurité

Une réponse rapide et efficace aux incidents est cruciale. Vérifiez vos procédures de détection et de réponse en vous assurant qu'elles sont bien définies et régulièrement testées. Cela inclut la mise en place de systèmes de surveillance pour détecter les incidents, des processus clairs pour l'analyse et la gestion des incidents, et des plans de communication pour coordonner les actions avec les parties prenantes. Assurez-vous que votre équipe est formée pour réagir rapidement et efficacement afin de minimiser l'impact des incidents sur vos opérations. Assurez-vous de :

- Définir les responsabilités et les procédures

- Signaler les événements liés à la sécurité de l'information

- Répondre aux incidents de sécurité

- Collecter des preuves

13. Aspects de la sécurité de l'information dans la gestion de la continuité d'activité

La continuité d'activité est essentielle pour assurer la résilience de votre organisation face aux interruptions. Assurez-vous que vos plans de continuité sont à jour, en intégrant les dernières informations et scénarios de risque. Testez régulièrement ces plans à travers des simulations pour vérifier leur efficacité et identifier les points à améliorer. Une mise à jour et un test fréquents garantissent que votre organisation peut réagir rapidement et efficacement en cas de perturbations majeures. Vérifiez :

- La planification de la continuité de la sécurité de l'information

- La mise en œuvre de la continuité de la sécurité de l'information

- La vérification, la revue et l'évaluation de la continuité de la sécurité de l'information

14. Conformité

Enfin, la conformité légale et réglementaire est incontournable. Vérifiez le respect des obligations légales et contractuelles en assurant une révision régulière des lois et réglementations applicables à votre secteur. Assurez-vous que toutes les politiques et pratiques de sécurité sont alignées avec ces exigences et que des audits sont réalisés pour confirmer la conformité. Documentez les preuves de conformité et soyez prêt à démontrer votre engagement en cas de contrôle ou d'audit.Assurez-vous de :

- Identifier les exigences légales et contractuelles applicables

- Protéger les droits de propriété intellectuelle

- Protéger les enregistrements

- Respecter la vie privée et la protection des données à caractère personnel

Nottre checklist vous guidera à travers chacun de ces domaines méthodiquement. L'objectif est de construire un SMSI robuste et efficace. N'oubliez pas que chaque organisation est unique, et que votre mise en œuvre de ces contrôles doit être adaptée à votre contexte spécifique.